Trong một báo cáo ngày 07/11/2023 của Đơn vị 42 cho biết, các hoạt động của các nhóm tin tặc Trung Quốc được cho là một phần của chiến dịch gián điệp dài hạn. Các hoạt động được quan sát phù hợp với các mục tiêu địa chính trị của chính phủ Trung Quốc khi nước này đang tận dụng mối quan hệ bền chặt với Campuchia để phô trương sức mạnh và mở rộng hoạt động hải quân trong khu vực.

Các tổ chức bị nhóm tin tặc nhắm mục tiêu bao gồm: quốc phòng, giám sát bầu cử, nhân quyền, kho bạc, tài chính quốc gia, thương mại, chính trị, tài nguyên thiên nhiên và viễn thông. Tất cả những mục tiêu này đều chứa một lượng lớn dữ liệu nhạy cảm như: dữ liệu tài chính, thông tin nhận dạng cá nhân, thông tin mật của chính phủ.

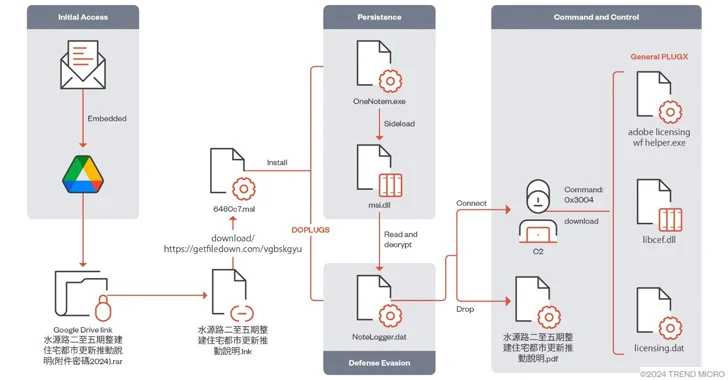

Các nhà nghiên cứu tin rằng cơ sở hạ tầng của tin tặc đang chạy honeypot Cowrie trên cổng 2222 và chúng có thể đang sử dụng honeypot này làm vỏ bọc để đánh lừa những người bảo vệ mạng và các nhà nghiên cứu đang điều tra hoạt động bất thường. Cụ thể, Đơn vị 42 quan sát thấy việc lọc IP trên cơ sở hạ tầng này và chặn các kết nối sau:

Các nhóm tin tặc này đang thực hiện lọc các kết nối đến cơ sở hạ tầng độc hại để giảm thiểu nguy cơ máy chủ điều khiển và kiểm soát (C2) bị máy quét IP phát hiện hoặc bị các nhà nghiên cứu an ninh mạng xác định. Đơn vị 42 cũng quan sát thấy các cổng C2 mở trong thời gian hoạt động của tác nhân đe dọa và đóng vào mọi thời điểm khác. Một số tên miền của máy chủ C2 được phát hiện cụ thể:

Mối liên hệ của nhóm tin tắc với chính phủ Trung Quốc được các nhà nghiên cứu quan sát thông qua thời gian hoạt động vào giờ làm việc bình thường của Trung Quốc và có dấu hiệu giảm vào cuối tháng 9 và đầu tháng 10/2023 - trùng với kỳ nghỉ lễ quốc khánh của nước này trước khi tiếp tục tăng trở lại sau ngày 9/10/2023.

Mô hình hoạt động tấn công của tin tặc và độ chênh lệch vào ngày quốc khánh của Trung Quốc

Các nhóm tin tặc có liên kết với Trung Quốc như: Emissary Panda, Gelsemium, Granite Typhoon, Mustang Panda, RedHotel, ToddyCat và UNC4191 đã phát động một loạt chiến dịch gián điệp nhắm vào các khu vực công và tư nhân trên khắp châu Á trong những tháng gần đây. Tháng trước, Elastic Security Labs đã trình bày chi tiết về một bộ xâm nhập có tên mã REF5961 được phát hiện lợi dụng các backdoor tùy chỉnh như EAGERBEE, RUDEBIRD, DOWNTOWN và BLOODALCHEMY trong các cuộc tấn công nhắm vào các quốc gia trong ASEAN.

Kể từ đầu năm 2021, các nhóm tin tặc do nhà nước Trung Quốc bảo trợ đã bị cáo buộc khai thác 23 lỗ hổng zero-day, bao gồm các lỗ hổng được xác định trong Microsoft Exchange Server, Solarwinds Serv-U, Sophos Tường lửa, Fortinet FortiOS, Barracuda Email Security Gateway và Atlassian. Các hoạt động mạng do nhà nước Trung Quốc bảo trợ đã phát triển từ hành vi trộm cắp tài sản trí tuệ trên diện rộng sang cách tiếp cận có mục tiêu hơn nhằm hỗ trợ các mục tiêu chiến lược, kinh tế và địa chính trị cụ thể.

|

TÀI LIỆU THAM KHẢO https://unit42.paloaltonetworks.com/chinese-apt-linked-to-cambodia-government-attacks/ https://thehackernews.com/2023/11/chinese-hackers-launch-covert-espionage.html |

Quốc Trường

08:00 | 04/12/2023

10:00 | 07/11/2023

14:00 | 08/11/2023

09:00 | 06/03/2024

17:00 | 08/11/2023

09:00 | 01/04/2024

09:00 | 03/05/2024

Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều ngôn ngữ lập trình cho phép kẻ tấn công chèn lệnh vào các ứng dụng Windows.

13:00 | 28/03/2024

Một chiến dịch tấn công tinh vi được cho là do nhóm tin tặc APT của Trung Quốc có tên Earth Krahang thực hiện, chúng đã xâm nhập 70 tổ chức tại 23 quốc gia và nhắm mục tiêu vào ít nhất 116 tổ chức của 45 quốc gia khác trên thế giới.

13:00 | 17/01/2024

Các nhà cung cấp dịch vụ viễn thông, truyền thông, Internet, các nhà cung cấp dịch vụ công nghệ thông tin (CNTT) và các trang web của người Kurd ở Hà Lan đã trở thành mục tiêu của một chiến dịch gián điệp mạng mới được thực hiện bởi một nhóm tin tặc Türkiye-nexus có tên là (Rùa biển).

09:00 | 25/12/2023

Các nhà nghiên cứu tại công ty an ninh mạng Elastic Security Labs (Singapore) cho biết đã phát hiện các kỹ thuật mới được sử dụng bởi phần mềm độc hại GuLoader để khiến việc phân tích trở nên khó khăn hơn. Một trong những thay đổi này là việc bổ sung các ngoại lệ vào tính năng VEH (Vectored Exception Handler) trong một chiến dịch tấn công mạng mới đây.

Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều ngôn ngữ lập trình cho phép kẻ tấn công chèn lệnh vào các ứng dụng Windows.

09:00 | 03/05/2024