Các nhà nghiên cứu Sunny Lu và Pierre Lee của Trend Micro cho biết: "Biến thể của phần mềm độc hại PlugX không giống với loại phần mềm độc hại PlugX thông thường có chứa môđun lệnh cửa hậu hoàn chỉnh và phần mềm trước chỉ được sử dụng để tải xuống môđun sau".

Các mục tiêu bị nhắm đến của DOPLUGS chủ yếu nằm ở Đài Loan, Việt Nam và với mức độ thấp hơn ở Hồng Kông, Ấn Độ, Nhật Bản, Malaysia, Mông Cổ và thậm chí cả Trung Quốc.

PlugX là công cụ khai thác chủ yếu của Mustang Panda và được chú ý giống như BASIN, Bronze President, Camaro Dragon, Earth Preta, HoneyMyte, RedDelta, Red Lich, Stately Taurus, TA416 và TEMP. Hex. Nó được biết đến là đã hoạt động ít nhất từ năm 2012, mặc dù lần đầu tiên được đưa ra ánh sáng vào năm 2017.

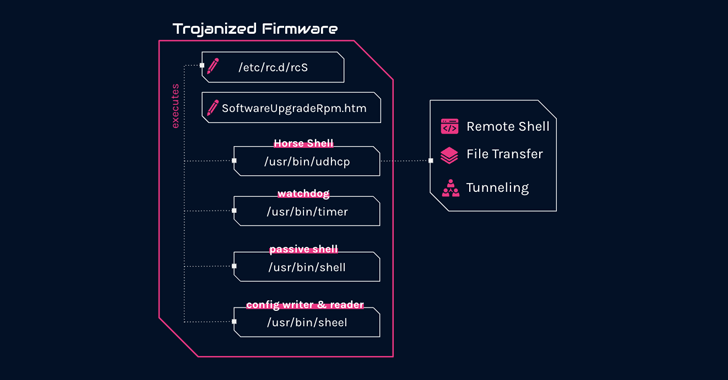

Thủ đoạn của tác nhân đe dọa đòi hỏi phải thực hiện các chiến dịch lừa đảo tinh vi được thiết kế để triển khai phần mềm độc hại tùy chỉnh. Nó cũng có một hồ sơ theo dõi triển khai các biến thể PlugX tùy chỉnh của riêng mình như RedDelta, Thor, Hodur và DOPLUGS (được phân phối thông qua một chiến dịch có tên SmugX) kể từ năm 2018.

Các chuỗi thỏa hiệp tận dụng một tập hợp các chiến thuật riêng biệt, sử dụng các tin nhắn lừa đảo như một đường dẫn để phân phối tải trọng giai đoạn đầu, trong khi hiển thị tài liệu mồi nhử cho người nhận, bí mật giải nén một tệp thực thi hợp pháp, có chữ ký dễ bị DLL side-loading để tải bên một thư viện liên kết động (DLL), từ đó giải mã và thực thi PlugX.

Phần mềm độc hại PlugX sau đó truy xuất trojan truy cập từ xa Poison Ivy (RAT) hoặc Cobalt Strike Beacon để thiết lập kết nối với máy chủ do Mustang Panda điều khiển.

Vào tháng 12/2023, Lab52 đã phát hiện ra một chiến dịch tấn công của Mustang Panda nhắm vào các thực thể chính trị, ngoại giao và chính phủ Đài Loan bằng DOPLUGS, nhưng có một sự khác biệt đáng chú ý. Lab52 cho biết: DLL độc hại được viết bằng ngôn ngữ lập trình Nim. Biến thể mới này sử dụng thuật toán RC4 của riêng mình để giải mã PlugX, không giống như các phiên bản trước sử dụng thư viện Windows Cryptsp.dll.

DOPLUGS, lần đầu tiên được ghi nhận bởi Secureworks vào tháng 9/2022, là một trình tải xuống với bốn lệnh cửa hậu, một trong số đó được sắp xếp để tải xuống loại phần mềm độc hại PlugX thông thường.

Trend Micro cho biết, họ cũng xác định các mẫu DOPLUGS được tích hợp với một môđun được gọi là KillSomeOne, một plugin chịu trách nhiệm phân phối phần mềm độc hại, thu thập thông tin và đánh cắp tài liệu qua ổ USB.

Biến thể này được trang bị một thành phần khởi chạy bổ sung thực thi tệp hợp pháp để thực hiện DLL sideloading, ngoài chức năng hỗ trợ chạy lệnh và tải xuống phần mềm độc hại giai đoạn tiếp theo từ máy chủ do tác nhân kiểm soát.

Điều đáng chú ý là một biến thể PlugX tùy chỉnh chứa môđun KillSomeOne được thiết kế để phát tán qua USB, đã được Avira phát hiện vào đầu tháng 01/2020 như một phần của các cuộc tấn công nhắm vào Hồng Kông và Việt Nam.

Các nhà nghiên cứu cho biết: “Điều này cho thấy nhóm tin tặc đã cải tiến các công cụ của mình trong một thời gian, liên tục bổ sung các chức năng và tính năng mới. Nhóm này vẫn đang hoạt động tích cực, đặc biệt là ở châu Âu và châu Á".

Đình Đại

(theo thehackernews)

09:00 | 05/02/2024

08:00 | 04/12/2023

13:00 | 28/03/2024

10:00 | 22/11/2023

07:00 | 22/05/2023

07:00 | 11/03/2024

Mới đây, các nhà nghiên cứu của hãng bảo mật Kaspersky (Nga) đã phát hiện một Trojan ngân hàng tinh vi mới đánh cắp thông tin tài chính nhạy cảm có tên là Coyote, mục tiêu là người dùng của hơn 60 tổ chức ngân hàng, chủ yếu từ Brazil. Điều chú ý là chuỗi lây nhiễm phức tạp của Coyote sử dụng nhiều kỹ thuật tiên tiến khác nhau, khiến nó khác biệt với các trường hợp lây nhiễm Trojan ngân hàng trước đó. Phần mềm độc hại này sử dụng trình cài đặt Squirrel để phân phối, tận dụng NodeJS và ngôn ngữ lập trình đa nền tảng tương đối mới có tên Nim làm trình tải (loader) trong chuỗi lây nhiễm. Bài viết này sẽ phân tích hoạt động và khám phá khả năng của Trojan ngân hàng này.

09:00 | 05/02/2024

Mới đây, công ty an ninh mạng ESET (Slovakia) báo cáo về việc một nhóm tin tặc gián điệp mạng của Trung Quốc đã thực hiện các chiến dịch tấn công mạng nhắm vào các cá nhân, tổ chức ở Trung Quốc và Nhật Bản. Bằng cách lợi dụng các lỗ hổng phần mềm để thao túng các bản cập nhật, các tin tặc đã phát tán mã độc và xâm phạm dữ liệu người dùng, đồng thời tạo các backdoor cho các cuộc tấn công trong tương lai.

15:00 | 19/01/2024

Ngày 16/1, Google đã phát hành bản cập nhật để khắc phục bốn vấn đề bảo mật trong trình duyệt Chrome, trong đó có một lỗ hổng zero-day đã bị khai thác tích cực trong thực tế.

14:00 | 16/01/2024

Các tài khoản X (Twitter) chính thức của Netgear và Hyundai MEA (có hơn 160.000 người theo dõi) là những tài khoản nổi tiếng mới nhất bị tin tặc tấn công để phát tán lừa đảo, nhằm lây nhiễm phần mềm độc hại, chiếm đoạt tiền điện tử của các nạn nhân.

Nhóm tình báo mối đe dọa Threat Intelligence của Microsoft cho biết, các tác nhân đe dọa đang tích cực khai thác các lỗ hổng nghiêm trọng trong OpenMetadata để có quyền truy cập trái phép vào khối lượng workload trong Kubernetes và lạm dụng chúng cho hoạt động khai thác tiền điện tử.

14:00 | 25/04/2024