Những phát hiện đáng chú ý

Ngày 11/5/2020, ARCHER - Trung tâm siêu máy tính (Anh) đã tuyên bố sẽ ngừng truy cập vào mạng Internet để điều tra một sự cố an toàn thông tin. Cũng vào ngày đó, Trung tâm bwHPC (Đức) cũng báo cáo sự cố bảo mật và quyết định hạn chế cấp quyền truy cập vào tài nguyên của họ. Tại thời điểm tham gia dự án nghiên cứu COVID-19, Trung tâm siêu máy tính quốc gia của Thụy Sĩ cũng đã xác nhận rằng, Trung tâm và các cơ sở máy tính hiệu suất cao khác của châu Âu đều bị tấn công và phải tạm thời đóng cửa.

Ngày 15/5/2020, Nhóm ứng phó sự cố và bảo mật máy tính của EGI (EGI-CSIRT) đã đưa ra cảnh báo về 2 sự cố đều nhắm mục tiêu tấn công vào trung tâm dữ liệu học thuật cho “Tiến trình đào tiền ảo trên CPU”. Cảnh báo trên bao gồm một số IoC, bổ sung cho các điều tra về thông tin tình báo mã nguồn mở (OSINT) khác. Mặc dù, chưa thể khẳng định rằng các vụ việc trên có liên quan tới nhau, nhưng tất cả các cuộc tấn công này đều liên quan đến các nghiên cứu có liên quan đến COVID-19 đang được thực hiện tại các trung tâm siêu máy tính này.

Vào ngày 16/7/2020, Trung tâm Giám sát an toàn không gian mạng quốc gia (NCNS) của Anh đã đưa ra cảnh báo, các hoạt động tấn công đều đang nhắm tới các trung tâm nghiên cứu vắc-xin COVID-19. Trong các cuộc tấn công này, mã độc được sử dụng đều thuộc về một chủng có tên WellMess, như mô tả ban đầu của công ty LAC vào năm 2018. Cho tới gần đây, phần mềm độc hại này không hề liên quan tới bất kỳ hoạt động APT nào.

Các nghiên cứu đã chỉ ra rằng, các hoạt động của WellMess đi theo một chu kỳ, được sử dụng 3 tháng một lần, đỉnh điểm hoạt động tấn công vào mùa thu năm 2019, sau đó là gia tăng số lượng tấn công vào tháng 02/2020. Nhóm chuyên gia cũng theo dõi mục tiêu ở mức độ cao hơn, bao gồm các công ty viễn thông, tổ chức chính phủ và các nhà thầu ở EU. Tuy nhiên, họ không ghi nhận có sự tấn công vào các tổ chức y tế tại thời điểm này.

Vào tháng 5/2020, các nhà nghiên cứu tại Leonardo đã công bố một báo cáo về “Penquin_x64” - một biến thể trước đây chưa có tư liệu của Turla’s, loại backdoor trên Penquin GNU/Linux. Kaspersky đã công khai tư liệu chi tiết về Penquin và truy tìm nguồn gốc của Unix vào những năm 1990. Họ đã tạo ra các đầu dò mạng phát hiện các máy chủ bị nhiễm Penquin_x64 và tìm ra được hàng chục máy chủ ở Châu Âu và Mỹ hiện vẫn đang bị xâm nhập. Kaspersky cho rằng, có thể sau khi tiết lộ công khai các công cụ GNU/Linux của Turla, các nhóm tấn công APT đã tái sử dụng Penquin để thực hiện các hoạt động khác ngoài tình báo truyền thống.

Hades là một tác nhân khó lường, một mối đe dọa lớn thường tham gia vào các hoạt động tấn công cũng như truy cập đặc biệt, ví dụ như cuộc tấn công OlympicDestroyer hoặc cuộc tấn công ExPetr (còn gọi là NotPetya) và Badrabbit. Vào ngày 28/5/2020, Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) đã phát cảnh báo về việc Hades sử dụng lỗ hổng Exims (CVE-2019-10149) nhằm tấn công diện rộng.

Vào tháng 6/2020, nhóm nghiên cứu đã phát hiện ra hai tên miền “emro-who[.]in” và ‘’emro-who[.]org”, là lỗi chính tả của Văn phòng Tổ chức Y tế Thế giới (WHO) ở khu vực phía Đông Địa Trung Hải. Các tên miền này được đăng ký vào ngày 21/6/2020 qua công ty Njalla.no, dường như được sử dụng để làm tên miền cho một chiến dịch lừa đảo. Kiểu đánh máy này làm gợi nhớ đến các chiến dịch của Sofacy để chống lại các tổ chức quốc tế khác. Không chỉ vậy, gần đây Njalla.no còn được sử dụng để đăng ký các máy chủ chỉ huy và kiểm soát.

Tháng 3/2020, nhóm nghiên cứu đã mô tả các hoạt động tấn công đang được thực hiện bởi một tác nhân đe dọa chưa từng được biết đến với tên gọi Holy Water. Holy Water sử dụng ngôn ngữ lập trình Go và bộ điều khiển bằng lệnh Google Drive. Sau khi báo cáo được công bố tới các tổ chức ứng phó sự cố có liên quan, các mẫu Holy Water đã được gửi tới bao gồm sự kết hợp giữa mã nguồn mở có ngôn ngữ Python và câu lệnh kiểm soát của Telegram có thể đã được triển khai trên các kết nối của nạn nhân sau khi xâm nhập thành công.

Vào tháng 3/2020, từ nghiên cứu trước đây về các cuộc tấn công ShadowPad, nhóm nghiên cứu đã phát hiện ra một tệp thực thi được biên dịch và tải lên VirusTotal. Sau đó, họ đã tìm thấy một vài mẫu khác từ máy đo từ xa của chính họ. ShadowPad là một nền tảng tấn công bao gồm mô-đun gốc và các mô-đun plugin, ShadowPad được Kaspersky phát hiện lần đầu tiên vào năm 2017.

Trong quý II/2020, Kaspersky đã mô tả lại chiến dịch tấn công CactusPete, bắt đầu vào tháng 12/2019. Trong chiến dịch này, nhóm APT CactusPete đã sử dụng một phương pháp mới để đưa bản cập nhật cửa hậu DoubleT vào các máy tính. Những kẻ tấn công đã cài một mô-đun mới trong Microsoft Word Startup, rất có thể mã độc này đã được gắn vào một tài liệu nào đó. Mã độc thực thi nhiệm vụ xâm nhập và thực hiện một phiên bản mới hơn của cửa hậu DoubleT, sử dụng một phương pháp mới để mã hóa địa chỉ máy chủ C2.

Trong khi phân tích các máy bị xâm nhập ở Trung Á, Kaspersky cũng phát hiện ra thêm một trường hợp lây nhiễm mới, cung cấp cho kẻ tấn công khả năng điều khiển máy nạn nhân từ xa. Phân tích sâu hơn, mã độc này có liên quan tới nhóm APT SixLittleMonkeys. Nhóm này được biết là đã hoạt động nhiều năm và mục tiêu của họ là nhắm vào các tổ chức chính phủ ở Trung Á.

HoneyMyte là một nhóm tấn công APT được theo dõi trong nhiều năm. Vào tháng 02/2020, các nhà nghiên cứu bảo mật tại Avira đã chia sẻ trên blog về các biến thể PlugX của HoneyMyte mà gần đây họ quan sát được khi chúng nhắm mục tiêu tới HongKong. PlugX đã được sử dụng bởi nhiều nhóm APT trong thập kỷ qua, đặc biệt nó còn được chia sẻ qua lại giữa các nhóm tấn công APT sử dụng ngôn ngữ tiếng Trung và đã biến đổi theo nhiều cách khác nhau.

Vào tháng 5/2020, nhóm nghiên cứu của Kaspersky đã phát hiện được một phương thức tấn công có chủ đích trên trang web của một quan chức hàng đầu Đông Nam Á. Phương thức này được thiết lập vào tháng 3/2020, dường như nó tận dụng kỹ nghệ xã hội cũng như những kỹ thuật giả mạo lừa đảo để lây lan mã độc tới nạn nhân. Cuối cùng chúng để lại một file ZIP đơn giản chứa một tập “ReadMe” nhắc nhở nạn nhân hãy cài đặt CobaltStrike. Cơ chế được sử dụng để thực thi CobaltStrike là tải lên DLL, giải mã và thực thi mã shell stager CobaltStrike. Phân tích mã, cơ sở hạ tầng và nạn nhân, nhóm nghiên cứu đã biết được rằng nhóm APT HoneyMyte là người tạo ra phương thức tấn công này.

Nhóm APT MuddyWater được phát hiện vào năm 2017, hoạt động ở Trung Đông. Năm 2019, Kaspersky đã báo cáo lại về các hoạt động chống lại các nhà cung cấp dịch vụ viễn thông ở Iraq và Iran, cũng như chống lại các cơ quan chính phủ ở Lebanon. Gần đây, các nhà nghiên cứu đã phát hiện ra MuddyWater bằng cách sử dụng một chuỗi công cụ C++ mới trong làn sóng tấn công, trong đó nhóm tấn công APT đã tận dụng một tiện ích mã nguồn mở có tên là Secure Socket Funneling cho các hoạt động ngầm bên trong.

Vào cuối tháng 5/2020, nhóm nghiên cứu đã quan sát thấy Oilrig bổ sung công cụ DNSExfitrator vào bộ công cụ của mình. Nó cho phép các nhóm tấn công APT sử dụng giao thức DNS thông qua giao thức HTTPS(DoH). Tin tặc sử dụng giao thức DNS để kết nối mã độc với các kỹ thuật mà Oilrig đã sử dụng trong một thời gian dài. Sự khác biệt giữa các yêu cầu dựa trên DNS và DOH là thay vì các yêu cầu văn bản thuần túy gửi tới cổng 53, chúng sẽ sử dụng cổng 443 trong các gói tin được mã hóa. Oilrig đã thêm công cụ DNSExFlitrator có sẵn công khai vào kho nguyên bản, cho phép truy vấn DoH đối với các dịch vụ của Google và Cloudflare. Lần này, các tin tặc đã quyết định sử dụng các tên miền phụ liên quan đến COVID-19 được mã hóa trong các mẫu DNSExfitrator mới được phát triển.

Đã có nhiều báo cáo được công bố về các chiến dịch của BlueNoroff, một trong những nhóm APT thực hiện nhiều cuộc tấn công nhắm vào các tổ chức tài chính nhất. Gần đây, nhóm nghiên cứu đã phát hiện ra một chiến dịch khác của BlueNoroff hoạt động ít nhất từ năm 2017. Nhóm này đã gửi các email lừa đảo trực tuyến có chứa lối tắt trên Windows. Tên tệp được ngụy trang thành các tệp liên quan đến bảo mật hoặc tiền điện tử để thu hút người dùng thực thi chúng. Chuỗi lây nhiễm bắt đầu từ tệp lối tắt này là một quy trình lây nhiễm nhiều giai đoạn phức tạp. Hai tập lệnh VBS và ba tập lệnh PowerShell được sử dụng để thu thập thông tin hệ thống trước khi lây lan các tệp thực thi mã độc. Các tệp này thường được lây lan đến các máy chủ xác định. Mã độc cũng sử dụng quy trình lây nhiễm nhiều giai đoạn để tạo ra cửa hậu. BlueNoroff sử dụng nó để kiểm soát các máy chủ bị nhiễm và cài thêm mã độc để giám sát. Các mã độc này thường đánh cắp thông tin của người dùng đăng nhập từ bàn phím và lưu ảnh chụp màn hình của máy bị nhiễm. Mục tiêu chính của chiến dịch này là nhắm vào các tổ chức tài chính, chẳng hạn như các nền tảng giao dịch tiền điện tử và các công ty fintech.

Trong các năm gần đây, Lazarus được biết đến là một tổ chức gây ra nhiều cuộc tấn công mạng lớn. Gần đây, Lazarus đã tấn công một nhà cung cấp phần mềm ở Hàn Quốc bằng Bookcode, mã độc được cho là biến thể Manuscrypt, sử dụng lỗ hổng để phát tán. Manuscrypt là một trong những công cụ của nhóm Lazarus, được cập nhật và sử dụng tích cực. Nhóm đã tấn công cùng một nạn nhân hai lần. Trước khi tấn công thành công, Lazarus đã cố gắng lây nhiễm mã độc bằng cách giả mạo một công cụ bảo mật nổi tiếng. Mặc dù Lazarus gần đây có xu hướng tập trung nhiều hơn vào ngành tài chính, nhưng trong chiến dịch này, chúng được cho là đang tìm cách đánh cắp tài sản trí tuệ.

Vào tháng 4/2020, Kaspersky đã đưa ra một cảnh báo về mã độc tống tiền VHD khi nó được phát hiện vào cuối tháng 3/2020. Mã độc tống tiền này nổi bật vì phương pháp tự sao chép của nó. Việc sử dụng tiện ích đánh lừa người dùng xác thực thông tin tương tự như các chiến dịch APT, nhưng tại thời điểm đó, các nhà nghiên cứu không thể liên kết cuộc tấn công này với tổ chức cụ thể nào. Tuy nhiên, Kaspersky có thể xác định một sự cố trong đó phần mềm mã độc tống tiền VHD đã được triển khai, kết hợp chặt chẽ với các công cụ đã biết của Lazarus, nhắm vào các doanh nghiệp ở Pháp và Châu Á. Điều này cho thấy Lazarus đứng sau các chiến dịch mã độc tống tiền VHD. Đây cũng là lần đầu tiên nhóm Lazarus sử dụng các cuộc tấn công mã độc tống tiền nhằm thu lợi tài chính.

Năm 2019, Kaspersky đã có một bản báo cáo riêng về chiến lược phát tán phần mềm độc hại đặt tên là MATA và gán cho nhóm Lazarus. Nội dung báo cáo bao gồm trình tải, bộ điều phối và trình cắm. Ban đầu, báo cáo nhắm vào Windows và Linux. Tuy nhiên, vào tháng 4/2020, họ đã phát hiện ra biến thể macOS của phần mềm độc hại MATA.

MATA không phải là cách duy nhất mà Lazarus sử dụng để nhắm mục tiêu vào macOS. Các nhà nghiên cứu đã quan sát thấy một loạt các hoạt động liên quan đến Chiến dịch AppleJeus. Một chiến dịch khác là TangDaiwbo, tương tự như phần mềm độc hại đã được sử dụng trên macOS. Đây là một chiến dịch nhắm vào các giao dịch tiền điện tử đa nền tảng: Lazarus sử dụng các tài liệu được nhúng macro và phát tán mã độc PowerShell hoặc macOS, tùy thuộc vào hệ điều hành của nạn nhân.

Đầu năm 2020, các báo cáo cho thấy các thay đổi trong các chiến dịch của Lazarus khi nhắm mục tiêu vào các giao dịch tiền điện tử. Thông qua một trình tải xuống, Lazarus biết được thông tin máy chủ bị xâm nhập và chọn lọc tải trọng cho giai đoạn tiếp theo. Gần đây, các nhà nghiên cứu cũng đã xác định một chiến dịch khác của Lazarus với cách thực hiện tương tự, nhưng nhắm mục tiêu vào các lĩnh vực giáo dục và ô tô. Lazarus áp dụng các phương pháp mới để phát tán các công cụ của nhóm. Để tạo ra các tệp văn bản chứa mã độc, Lazarus đã áp dụng các kỹ thuật chèn template từ xa. Trước đây, Lazarus đã phát tán các tài liệu đã được nhúng macro cho nạn nhân, nhưng gần đây nhóm đã áp dụng một giai đoạn nữa để gây khó khăn phát hiện. Nhóm này sử dụng một trình đọc PDF mã nguồn mở có tên Sumatra PDF để tạo ra các ứng dụng Trojan để đánh lừa nạn nhân. Nhóm nghiên cứu đã xác nhận rằng đó là một biến thể Manuscrypt và là cùng một biến thể mã độc có tên là Copperhedge đã được báo cáo bởi Cơ quan an ninh mạng và cơ sở hạ tầng - CISA của Hoa Kỳ.

Sau báo cáo mô tả về chiến dịch PhantomLance ở Đông Nam Á, Kaspersky đã có bản báo cáo chi tiết dựa trên các điểm trùng lặp được phát hiện với các chiến dịch được báo cáo của nhóm APT OceanLotus. Đặc biệt, họ đã tìm thấy nhiều điểm tương đồng với chiến dịch Android trước đó, cũng như với các cửa hậu macOS và Windows. Dựa trên nghiên cứu, họ cho rằng PhantomLance là một chiến dịch Android hiện đại được thực hiện bởi OceanLotus. Chiến lược phát tán của mã độc là sử dụng các kỹ thuật để vượt qua các bộ lọc của cửa hàng ứng dụng. Ngoài ra, OceanLotus đã sử dụng các biến thể mới của trình tải nhiều giai đoạn kể từ nửa cuối năm 2019. Các biến thể mới sử dụng thông tin cụ thể (tên người dùng, tên máy chủ,…) của máy chủ mục tiêu đã thu thập được trước đó, đảm bảo mã độc được phát tán trên đúng mục tiêu.

Nhóm APT Deceptikons là một nhóm gián điệp hoạt động trong thời gian dài, được cho là đã cung cấp dịch vụ gián điệp mạng trong gần một thập kỷ nay. Theo thông tin thu thập được, nhóm này không sử dụng nhiều kỹ thuật và chưa triển khai khai thác lỗ hổng zero-day. Thay vì sử dụng kỹ thuật tiên tiến, cấu trúc phần mềm độc hại của Deceptikons khá thông minh. Việc nhắm mục tiêu nhiều lần vào các tổ chức thương mại và phi chính phủ là điều bất thường đối với các cuộc tấn công APT. Năm 2019, Deceptikons đã lừa đảo hàng loạt các công ty luật châu Âu, triển khai các tập lệnh PowerShell. Như trong các chiến dịch trước, mã độc đã sử dụng các tệp LNK được sửa đổi yêu cầu sự tương tác của người dùng để xâm nhập hệ thống và thực thi cửa hậu PowerShell.

MagicScroll (còn gọi là AcidBox) là tên mà Kaspersky đặt cho một chiến lược phát tán mã độc tinh vi, với mục đích chính là giải mã và tải một tải trọng tùy ý trong chế độ kernel. Khuôn khổ bao gồm một số giai đoạn: Giai đoạn đầu tiên là một nhà cung cấp bảo mật Windows được hệ thống tải về khi khởi động và được thực thi ở chế độ người dùng. Điều này giải mã và chạy một tải trọng thứ hai, được lưu trữ vật lý trong thanh ghi. Tải trọng giai đoạn thứ hai này sử dụng một lỗ hổng nổi tiếng trong trình điều khiển VirtualBox (CVE-2008-3431) để tải giai đoạn thứ ba, được thiết kế để chạy ở chế độ kernel. Tải trọng chế độ kernel được giải mã từ một tài nguyên thu được giai đoạn thứ hai sử dụng khóa được lấy từ thanh ghi. Nhóm nghiên cứu không thể tìm thấy khóa giải mã để giải mã tải trọng giai đoạn thứ ba, nên họ không thể biết được phần cuối của loại mã độc này. Đoạn mã này khá tinh vi và khó có thể thể xác định bất kỳ sự tương đồng nào với các chiến dịch đã biết khác.

Aarogya Setu là tên của một ứng dụng theo dõi di động COVID-19 được phát triển bởi Trung tâm tin học quốc gia, một tổ chức thuộc Bộ Điện tử và Công nghệ thông tin ở Ấn Độ. Nó cho phép người dùng kết nối với các dịch vụ y tế thiết yếu ở Ấn Độ. Tội phạm mạng lợi dụng các ứng dụng theo dõi để phát tán các ứng dụng di động bị Trojan hóa. Các nhà nghiên cứu đã điều tra và xác định nhiều ứng dụng giả mạo giao diện và hoạt động của ứng dụng Aarogya Setu hợp pháp trong khi triển khai Android RAT. Đây được coi là phiên bản mới của RAT.

Bối cảnh về các mối đe dọa không phải lúc nào cũng đầy những sự kiện đột phá. Tuy nhiên luôn có những diễn biến thú vị khi đánh giá về hoạt động của các chiến dịch APT.

Hồng Vân

14:00 | 19/08/2019

09:00 | 02/12/2020

08:00 | 28/04/2021

13:00 | 24/03/2022

09:00 | 31/01/2019

10:00 | 01/02/2019

11:53 | 06/09/2013

15:57 | 21/06/2013

16:00 | 15/04/2024

Cisco đã chia sẻ một bộ hướng dẫn dành cho khách hàng nhằm giảm thiểu các cuộc tấn công password spray đang nhắm mục tiêu vào các dịch vụ VPN truy cập từ xa (RAVPN) được cấu hình trên các thiết bị tường lửa bảo mật của Cisco.

09:00 | 02/04/2024

Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong 6 tháng qua, sử dụng cách thức chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

13:00 | 19/03/2024

Cơ quan an ninh mạng Hoa Kỳ (CISA) đã yêu cầu các cơ quan của Chi nhánh điều hành dân sự liên bang Hoa Kỳ (FCEB) bảo mật hệ thống Windows của họ trước một lỗ hổng nghiêm trọng trong Dịch vụ phát trực tuyến của Microsoft (MSKSSRV.SYS).

09:00 | 06/03/2024

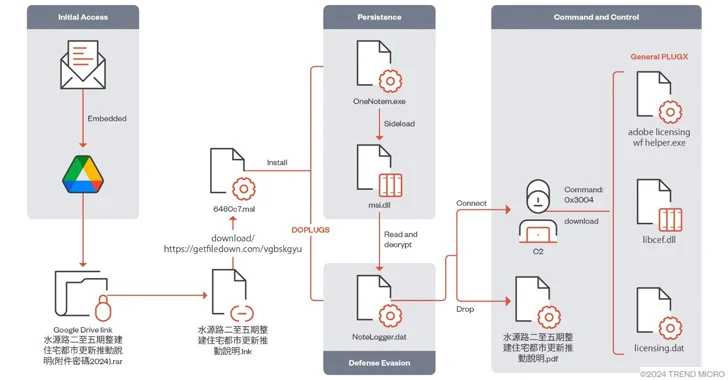

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều ngôn ngữ lập trình cho phép kẻ tấn công chèn lệnh vào các ứng dụng Windows.

09:00 | 03/05/2024