Phần mềm độc hại tồn tại dưới một số hình thức, gồm: Virus (là các mã tự sao chép có thể được thực hiện bởi một trong hai hệ điều hành hoặc một ứng dụng), Sâu (chương trình tự sao chép mà có thể thực hiện mà không cần sự can thiệp của người điều khiển), Trojan (không tự sao chép, ẩn trong các phần mềm hợp pháp).

Ngày nay, các cuộc tấn công mạng ngày càng gia tăng và rất phức tạp với sự kết hợp các thể loại phần mềm độc hại khác nhau. Sự nguy hiểm của tấn công mạng càng trở nên nghiêm trọng khi hacker sử dụng phần mềm độc hại kết hợp tinh vi với kỹ nghệ xã hội. Kết quả là các mối đe dọa an ninh mạng trở nên thường xuyên, liên tục và rất khó phát hiện, loại bỏ khỏi hệ thống các phần mềm độc hại đã lây nhiễm vào. Các hacker thường tìm kiếm các lỗi của trang web và khai thác lỗ hổng của trình duyệt để cài cắm và phát tán phần mềm độc hại.

Trong Bản hướng dẫn, NIST khuyến cáo các tổ chức/doanh nghiệp cần xây dựng kế hoạch và thực hiện chương trình phòng ngừa sự cố phần mềm độc hại dựa trên phân tích các rủi ro theo hướng tổng hợp tất cả các cuộc tấn công đối với hệ thống mạng. Các biện pháp phòng ngừa phải khoa học phù hợp với qui mô, cấu trúc mạng của tổ chức để có thể bảo vệ hiệu quả.

Tuyên bố chính sách an toàn thông tin của một tổ chức nên được sử dụng làm cơ sở cho những nỗ lực phòng chống phần mềm độc hại của cả hệ thống, bao gồm các bộ phận và nhân lực (người dùng cuối, nhân viên IT) trong tổng thể kiến trúc phòng thủ an ninh mạng của tổ chức. Chính sách phối hợp thực thi nhiệm vụ giữa các bộ phận cần linh hoạt, phân công rõ ràng nhiệm vụ của các bộ phận. Chương trình nâng cao nhận thức và đào tạo bao gồm các hướng dẫn về công tác phòng ngừa và ứng phó đối với sự cố phần mềm độc hại cho mọi thành viên trong tổ chức. Quy chế liên quan đến công tác phòng chống phần mềm độc hại cũng cần bao gồm các quy định liên quan đến những nhân viên làm việc từ xa, những người sử dụng thiết bị kiểm tra, kiểm soát các hoạt động tác nghiệp của tổ chức và các thiết bị máy tính của các nhà thầu thực hiện các dự án của tổ chức/doanh nghiệp….

07:00 | 20/05/2022

12:00 | 12/08/2022

09:00 | 22/08/2018

06:00 | 07/12/2013

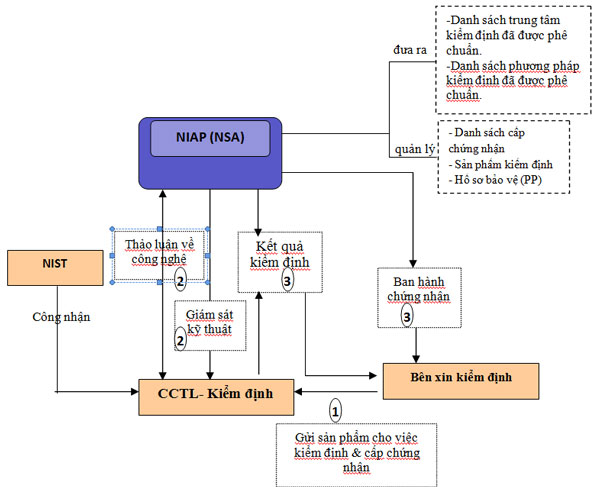

Mô hình đánh giá và cấp chứng nhận ATTT của Mỹ là mô hình kiểm định và phê duyệt theo tiêu chuẩn chung CCEVS (Common Criteria Evaluation and Validation Scheme). Nó đại diện cho phương thức hoạt động của Hiệp hội Bảo đảm Thông tin Quốc gia (National Information Assurance Partnership - NIAP).

23:00 | 06/12/2013

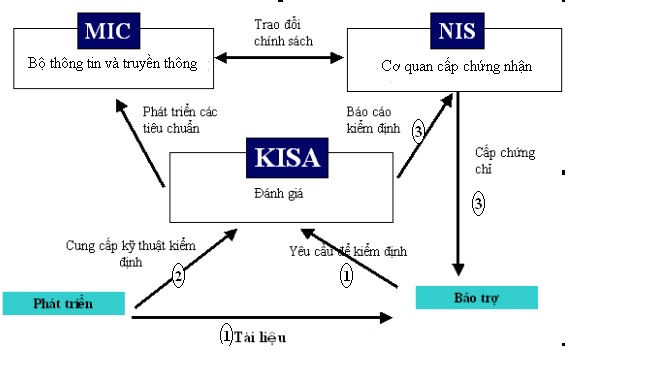

Mô hình đánh giá ATTT của Hàn Quốc được điều hành bởi Cục Tình báo Quốc gia (National Intelligence Service - NIS).

05:00 | 05/01/2010

Cùng với sự ra đời và phát triển của Internet, web đã ra đời và ngày càng phát triển, khẳng định vị trí và vai trò của nó trong đời sống thông tin toàn cầu hiện nay. Nhiều quốc gia, tổ chức, cá nhân đã sử dụng web như một công cụ truyền tải, khai thác thông tin hiệu quả ở bất cứ đâu có kết nối Internet, tại bất kỳ thời điểm nào. Điều này giúp tiết kiệm thời gian, chi phí và nhân lực.

04:00 | 04/07/2009

Một hàm băm nhận dữ liệu nhị phân, được gọi là thông điệp, và tạo ra một đại diện thu gọn, được gọi là tóm lược thông điệp. Hàm băm mật mã là một hàm băm được thiết kế để đạt được một số tính chất an toàn nào đó. Tiêu chuẩn hàm băm an toàn FIPS 180-2: Secure Hash Standard, chỉ ra các thuật toán để tính 5 hàm băm mật mã- SHA-1, SHA-224, SHA-256, SHA-384 và SHA-512.