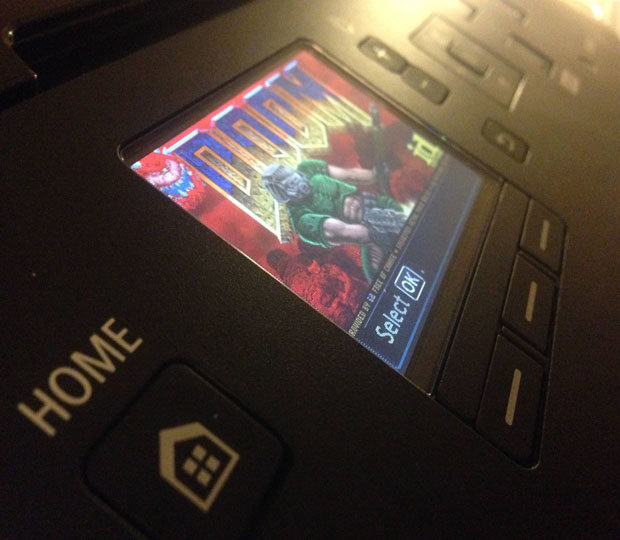

Phát hiện này được công bố tại Hội nghị về hacking DefCon 2018 diễn ra từ ngày 9-12/8 tại Las Vegas, Mỹ. Theo CheckPoint, hai lỗ hổng nghiêm trọng này là lỗi tràn bộ nhớ dựa trên stack trong quá trình thực hiện giao thức fax Group 3 (G3) đang được sử dụng rộng rãi trong tất cả các máy in văn phòng của HP. Các nhà nghiên cứu có thể kiểm soát các thiết bị bằng cách gửi một bản fax độc hại mà không cần bất kỳ điều kiện tiên quyết nào. Sau đó, sử dụng công cụ EternalBlue để thâm nhập hệ thống mạng mà máy in đang kết nối.

Theo Bob Noel, Giám đốc tiếp thị và quan hệ đối tác chiến lược của hãng phát triển công cụ và giám sát lưu lượng mạng Plixer (Mỹ) cho biết, các lỗ hổng mới sẽ không ngừng được phát triển và bất kỳ thiết bị nào có kết nối IP trong mạng đều ẩn chứa mối đe dọa bề mặt (threat surface). Trong hầu hết các trường hợp, chúng được sử dụng trong hệ thống mạng với vai trò là thiết bị tin cậy, có nghĩa là chúng được phép truyền bất kỳ giao thức hoặc ứng dụng nào trên các phân đoạn mạng mà chúng có quyền truy cập.

Để giảm thiểu rủi ro của những mối đe dọa bề mặt, các tổ chức cần lưu ý hai vấn đề sau đây: Thứ nhất, nên cài đặt hệ thống mạng đối với thiết bị ở trạng thái không tin cậy (tức là không cho phép thiết bị có quyền truyền giao thức hoặc ứng dụng trên các phân đoạn mạng mà chúng được truy cập), sau đó tiến hành triển khai việc phân tích lưu lượng truy cập mạng thường xuyên để xem xét kỹ lưu lượng truy cập và tìm kiếm các mẫu hành vi độc hại. Thứ hai, các thiết bị cần được cấp đặc quyền ít nhất để chỉ được phép giao tiếp qua giao thức và ứng dụng trong hệ thống mạng mà chúng cần sử dụng, chứ không phải cả hệ thống mạng.

Khai thác lỗ hổng trên máy in HP được công bố chỉ vài tuần sau khi hãng HP bắt đầu chương trình tiền thưởng (bug bounty) đầu tiên trên thế giới cho việc phát hiện lỗi máy in. HP cho biết, họ coi trọng vấn đề an toàn và khuyến khích khách hàng cập nhật hệ thống.

Hiện tại, HP đã phát hành bản vá lỗi cho cả hai lỗ hổng này và người dùng cần cập nhật thiết bị của họ càng sớm càng tốt.

Nhật Minh

Theo Tạp chí SC

15:00 | 06/07/2018

09:00 | 10/12/2018

10:48 | 27/10/2014

14:00 | 10/12/2021

07:00 | 29/09/2022

08:57 | 30/05/2017

14:00 | 10/04/2019

14:00 | 11/04/2024

RisePro là một trình đánh cắp thông tin dưới dạng dịch vụ, được phát hiện lần đầu tiên vào năm 2022. Tuy nhiên, mới đây phần mềm độc hại này đã xuất hiện trở lại với mã hóa chuỗi mới. Các nhà nghiên cứu tới từ công ty an ninh mạng G Data CyberDefense AG (Đức) tìm thấy một số kho GitHub cung cấp phần mềm bẻ khóa được sử dụng để phân phối RisePro.

10:00 | 31/01/2024

Các nhà nghiên cứu tại công ty an ninh mạng CloudSEK (Ấn Độ) cho biết: tin tặc đang phân phối phần mềm đánh cắp thông tin bằng cách lợi dụng điểm cuối Google OAuth có tên MultiLogin để chiếm quyền điều khiển phiên của người dùng và cho phép truy cập liên tục vào các dịch vụ của Google ngay cả sau khi đặt lại mật khẩu.

15:00 | 26/01/2024

Các nhà nghiên cứu bảo mật của công ty an ninh mạng Akamai (Mỹ) phát hiện ra một mạng botnet mới dựa trên Mirai có tên là NoaBot, hiện đang được các tác nhân đe dọa sử dụng như một phần của chiến dịch khai thác tiền điện tử đã hoạt động kể từ đầu năm 2023. Bài viết này sẽ phân tích về đặc điểm của NoaBot và công cụ khai thác tiền điện tử được sử dụng trong chiến dịch tấn công mạng botnet này.

10:00 | 06/12/2023

Các cơ quan chính phủ ở Trung Đông hiện đang là mục tiêu của các chiến dịch tấn công lừa đảo mới được nhóm tin tặc TA402 triển khai để phân phối phần mềm độc hại có tên là IronWind. Bài viết này sẽ làm rõ các chiến dịch tấn công này dựa trên những phát hiện mới đây của công ty an ninh mạng Proofpoint (Mỹ).

Mới đây, Cisco cảnh báo rằng một nhóm tin tặc được nhà nước bảo trợ đã khai thác hai lỗ hổng zero-day trong tường lửa Adaptive Security Appliance (ASA) và Firepower Threat Defense (FTD) kể từ tháng 11/2023 để cài đặt phần mềm độc hại trên các hệ thống mạng viễn thông và năng lượng bị ảnh hưởng tại nhiều quốc gia.

08:00 | 04/05/2024