Lỗ hổng zero-day bị khai thác

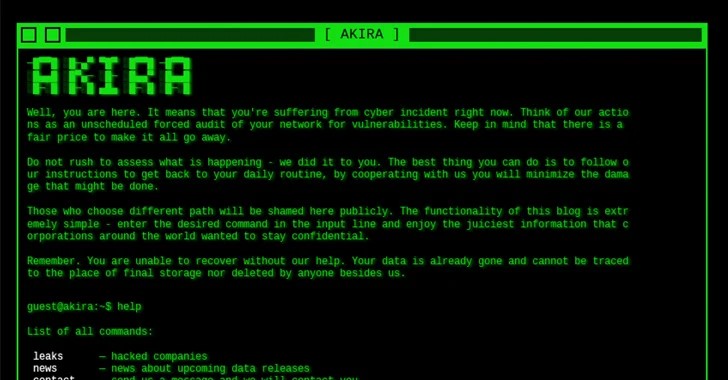

Chiến dịch tấn công mạng này có tên là ArcaneDoor, các tin tặc đã khai thác hai lỗ hổng bảo mật bao gồm CVE-2024-20353 (lỗ hổng từ chối dịch vụ) và CVE-2024-20359 (lỗ hổng thực thi mã), cho phép các tác nhân đe dọa triển khai phần mềm độc hại và duy trì sự tồn tại trên các thiết bị ASA và FTD bị xâm nhập.

Theo đó, những kẻ tấn công đang đã nhắm vào các lỗi phần mềm trong một số thiết bị chạy các sản phẩm ASA và FTD để phát tán phần mềm độc hại, từ đó để thực thi lệnh và có khả năng đánh cắp dữ liệu từ các thiết bị bị xâm nhập.

Cisco biết đến chiến dịch ArcaneDoor vào đầu tháng 01/2024 và tìm thấy bằng chứng cho thấy những kẻ tấn công đã thử nghiệm và phát triển các hoạt động khai thác nhằm nhắm vào hai lỗ hổng zero-day ít nhất kể từ tháng 7/2023.

Một trong những phần mềm độc hại được sử dụng là Line Dancer, đây là trình tải shellcode trong bộ nhớ giúp phân phối và thực thi các payload shellcode tùy ý để vô hiệu hóa tính năng ghi nhật ký, cung cấp quyền truy cập từ xa và lọc các gói tin đã thu thập được.

Phần mềm độc hại thứ hai là backdoor Line Runner với nhiều kỹ thuật che dấu để tránh bị phát hiện bởi các giải pháp bảo mật, đồng thời cho phép kẻ tấn công chạy mã Lua tùy ý trên các hệ thống bị tấn công.

Cisco cho biết: “Các tin tặc đã sử dụng các công cụ độc hại riêng biệt để tập trung vào hoạt động gián điệp, điều này có thể là dấu hiệu của một tác nhân tinh vi được nhà nước bảo trợ. Hai phần mềm độc hại bao gồm Line Runner và Line Dancer, được sử dụng chung để thực hiện các hành động độc hại nhằm vào mục tiêu, bao gồm sửa đổi cấu hình, trinh sát, thu thập/lọc thông tin lưu lượng truy cập mạng và có khả năng di chuyển ngang hàng trong hệ thống”.

Một khuyến cáo chung được công bố mới nhất bởi Trung tâm An ninh mạng quốc gia Vương quốc Anh (NCSC), Trung tâm An ninh mạng Canada và Trung tâm An ninh mạng Úc cho biết các tác nhân độc hại đã sử dụng quyền truy cập của họ để thực hiện các mục tiêu sau:

- Tạo phiên bản của tệp cấu hình trên thiết bị để có thể lọc tệp đó.

- Kiểm soát việc bật và tắt dịch vụ nhật ký hệ thống của thiết bị để làm xáo trộn các lệnh bổ sung.

- Sửa đổi cấu hình xác thực, ủy quyền và kiểm toán (AAA) để các thiết bị do các tin tặc kiểm soát phù hợp với định danh có thể được cấp quyền truy cập trên môi trường bị ảnh hưởng.

Khuyến nghị cập nhật bản vá

Cisco đã phát hành các bản cập nhật bảo mật để khắc phục hai lỗ hổng zero-day và khuyến cáo tất cả khách hàng nên nâng cấp thiết bị của họ lên phần mềm đã được vá để ngăn chặn các cuộc tấn công tiềm tàng.

Quản trị viên Cisco cũng được khuyến khích giám sát nhật ký hệ thống để phát hiện mọi dấu hiệu khởi động lại bất thường, thay đổi cấu hình trái phép hoặc các hoạt động xác thực đáng ngờ.

Đầu tháng 4/2024, Cisco đã cảnh báo về các cuộc tấn công Brute Force quy mô lớn nhắm vào các dịch vụ VPN và SSH trên các thiết bị Cisco, CheckPoint, Fortinet, SonicWall và Ubiquiti trên toàn thế giới.

Trước đó vào tháng 3/2024, công ty cũng chia sẻ hướng dẫn về cách giảm thiểu các cuộc tấn công Password Spray nhắm mục tiêu vào các dịch vụ VPN truy cập từ xa (RAVPN) được cấu hình trên các thiết bị tường lửa Cisco Secure Firewall.

Hồng Đạt

(Tổng hợp)

15:00 | 23/04/2024

16:00 | 15/04/2024

10:00 | 13/05/2024

09:00 | 04/03/2024

10:00 | 14/05/2024

Bộ Quốc phòng Anh vừa tiết lộ một vụ vi phạm dữ liệu tại hệ thống trả lương của bên thứ ba làm lộ dữ liệu của 272 nghìn quân nhân và cựu chiến binh trong lực lượng vũ trang.

13:00 | 05/04/2024

Trong một động thái mới nhất, AT&T cuối cùng đã xác nhận rằng họ bị ảnh hưởng bởi một vụ vi phạm dữ liệu ảnh hưởng đến 73 triệu khách hàng.

11:00 | 07/02/2024

Ngày 02/02, nhà sản xuất phần mềm điều khiển máy tính từ xa AnyDesk (Đức) tiết lộ rằng họ đã phải hứng chịu một cuộc tấn công mạng dẫn đến sự xâm phạm hệ thống sản xuất của công ty.

07:00 | 15/01/2024

Công ty bán dẫn toàn cầu Qualcomm của Mỹ tiết lộ một lỗ hổng nghiêm trọng mới cho phép các tác nhân đe dọa thực hiện tấn công từ xa thông qua các cuộc gọi thoại qua mạng LTE.

Microsoft đã phát hiện ra một lỗ hổng nghiêm trọng có tên là Dirty Stream đe dọa các ứng dụng Android phổ biến.

14:00 | 17/05/2024