Các nhà nghiên cứu tại trường đại học Maryland (Mỹ) đã tìm thấy 72 chứng thực bị đánh cắp sau khi phân tích dữ liệu do Symantec thu thập từ 11 triệu máy chủ trên toàn thế giới.

Các mã độc được ký bằng chứng thực số có thể qua mặt cơ chế bảo vệ dựa trên ký số xác nhận ứng dụng (code signing). Chứng thực số code-signing vốn là công cụ giúp kiểm tra tính hợp pháp và toàn vẹn của các ứng dụng máy tính, nhưng tội phạm mạng lại đang lợi dụng các chứng thực bị đánh cắp để cài mã độc vào hệ thống mạng của các doanh nghiệp và thiết bị của người dùng. Cách làm này không chỉ áp dụng dụng với những loại mã độc cao cấp như Stuxnet hay loại mã độc lây nhiễm vào CCleaner gần đây.

Tudor Dumitras, một trong các nhà nghiên cứu, nói rằng: phần lớn các trường hợp này chưa từng được biết tới và 2/3 trong số các mã độc được ký bằng 72 chứng thực đó vẫn còn hiệu lực, việc kiểm tra chữ ký số không phát hiện bất kỳ lỗi nào.

Các chứng thực số bị đánh cắp dường như đã phổ biến trên thế giới từ trước khi sâu Stuxnet xuất hiện và chúng không chỉ liên quan tới những mối đe doạ cao cấp do các chính phủ phát triển. Các nhà nghiên cứu đã phát hiện các chứng thực số này được cấp phát cho kẻ xấu giả danh những công ty có thật, nhưng không phát triển phần mềm và cũng không có nhu cầu sử dụng chứng thực code-signing, chẳng hạn như một dịch vụ chuyển hàng ở Hàn Quốc.

Các chuyên gia tại Trung tâm an ninh mạng Maryland phát hiện ra rằng, chỉ cần đính một chữ ký số dạng authenticode của một ứng dụng hợp lệ vào một mã độc, cũng có thể khiến phần mềm chống virus không kiểm tra mã độc đó nữa. Lỗi này ảnh hưởng tới 34 phần mềm diệt virus, với các mức độ khác nhau. Những kẻ tạo ra mã độc không cần đến một chứng thực dùng cho code-signing.

Bên cạnh tài liệu sẽ được trình bày tại hội thảo CCS ở Dallas, các nhà nghiên cứu còn dự định công bố danh sách các chứng thực số bị lợi dụng tại địa chỉ signedmalware.org.

Một nghiên cứu khác của Cyber Security Research Institute (CSRI) cho biết chứng thực số code-signing chưa được phát hiện có thể mua trên các trang web ẩn với giá lên tới 1.200 USD.

Ông Peter Warren, Chủ tịch của CSRI nói rằng: cách đây nhiều năm, tội phạm mạng thường xuyên tìm kiếm chứng thực số code-signing để phát tán mã độc vào các máy tính. Một thị trường mua bán chứng thực số của tội phạm khiến toàn bộ hệ thống các chứng thực cho Internet trở nên đáng nghi và sự việc triển khai các hệ thống kỹ thuật nhằm chống lại việc sử dụng chứng thực số cho các mục đích sai trái trở nên cấp thiết.

(theo The Register)

10:00 | 05/02/2024

09:00 | 16/08/2023

16:00 | 04/01/2018

09:00 | 28/04/2024

Trong một chiến dịch tấn công gần đây, các tác nhân đe dọa đã lạm dụng chức năng tìm kiếm của GitHub và sử dụng các kho lưu trữ được thiết kế đặc biệt để phát tán phần mềm độc hại nhằm đánh cắp các khoản thanh toán bằng tiền điện tử.

09:00 | 06/03/2024

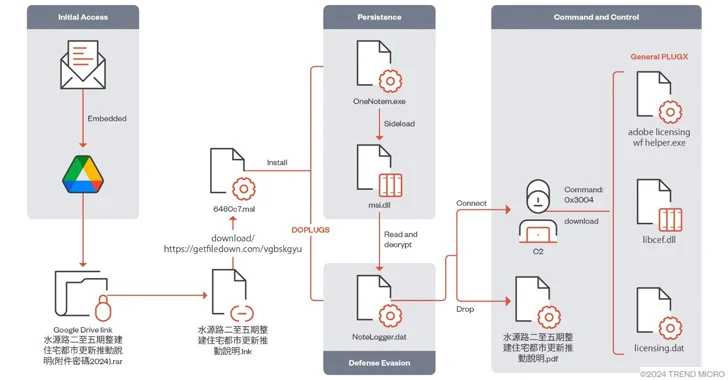

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

14:00 | 19/02/2024

Tin tặc có thể giành quyền truy cập root trên nhiều bản phân phối chính của Linux trong cấu hình mặc định bằng cách khai thác lỗ hổng leo thang đặc quyền cục bộ mới được tiết lộ trong Thư viện GNU C (glibc).

11:00 | 25/01/2024

Chiến dịch phát tán phần mềm độc hại Phemedrone (chiến dịch Phemedrone) thực hiện khai thác lỗ hổng Microsoft Defender SmartScreen (CVE-2023-36025) để bỏ qua cảnh báo bảo mật của Windows khi mở tệp URL.

Nhóm tình báo mối đe dọa Threat Intelligence của Microsoft cho biết, các tác nhân đe dọa đang tích cực khai thác các lỗ hổng nghiêm trọng trong OpenMetadata để có quyền truy cập trái phép vào khối lượng workload trong Kubernetes và lạm dụng chúng cho hoạt động khai thác tiền điện tử.

14:00 | 25/04/2024