Theo IBM X-Force Threat Intelligence, tin tặc đã phát tán vô số e-mail giả mạo thông báo chính thức từ các tổ chức y tế, đính kèm tập tin có nội dung hướng dẫn chi tiết cách phòng tránh lây nhiễm virus corona.

Tập tin này được ngụy trang dưới dạng tài liệu Microsoft Word nên rất khó phát hiện. Thực chất, các tập tin có chứa mã độc Emotet có khả năng thu thập thông tin cá nhân, lịch sử duyệt web và dữ liệu nhạy cảm. Các nạn nhân được xác định ở khu vực đông dân của thành phố Osaka, Gifu và Tottori (Nhật Bản).

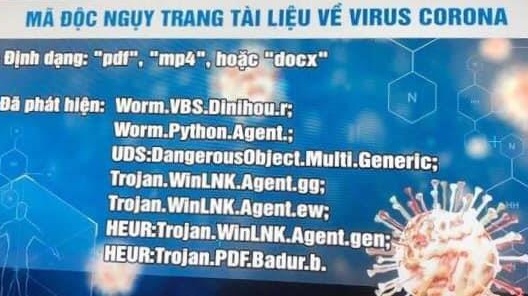

Bên cạnh đó, Kaspersky cũng phát hiện nhiều người dùng bị lừa tải xuống tập tin tin định dạng pdf, mp4, docx... giả mạo tài liệu hướng dẫn cách bảo vệ bản thân khỏi virus corona, cập nhật về tình hình dịch bệnh hay thậm chí quy trình phát hiện người nhiễm viêm phổi Vũ Hán. Thực tế, chúng chứa mã độc cho phép tin tặc xóa, chỉnh sửa hoặc sao chép dữ liệu, cũng như can thiệp vào hệ thống máy tính hoặc mạng máy tính.

Hiện nay, virus corona gây ra dịch viêm phổi Vũ Hán lây nhiễm hàng ngàn người đang là chủ đề được dư luận quan tâm trong thời gian vừa qua. Các chuyên gia cho biết tin tặc có thể lợi dụng mối lo ngại về dịch bệnh này để phát tán mã độc với quy mô lớn.

"Tin tặc dùng virus corona như mồi nhử, dụ người dùng tải xuống các tập tin độc hại. Vì phương thức này thường xuyên được sử dụng với các chủ đề truyền thông phổ biến nên chúng tôi tin rằng số lượng các cuộc tấn công sẽ tiếp tục gia tăng trong thời gian tới", Anton Ivanov, chuyên gia bảo mật của Kaspersky cho biết.

Vân Ngọc

Theo Tech Radar

14:00 | 12/01/2018

10:00 | 21/01/2020

10:00 | 05/02/2020

10:00 | 19/02/2020

09:00 | 12/03/2020

07:00 | 08/04/2024

Tháng 01/2024, nhóm nghiên cứu Zero Day Initiative (ZDI) của hãng bảo mật Trend Micro phát hiện chiến dịch phân phối phần mềm độc hại DarkGate. Các tác nhân đe dọa đã khai thác lỗ hổng CVE-2024-21412 trong Windows Defender SmartScreen để vượt qua kiểm tra bảo mật (bypass) và tự động cài đặt phần mềm giả mạo.

13:00 | 19/03/2024

Cơ quan an ninh mạng Hoa Kỳ (CISA) đã yêu cầu các cơ quan của Chi nhánh điều hành dân sự liên bang Hoa Kỳ (FCEB) bảo mật hệ thống Windows của họ trước một lỗ hổng nghiêm trọng trong Dịch vụ phát trực tuyến của Microsoft (MSKSSRV.SYS).

07:00 | 18/01/2024

Một kỹ thuật khai thác mới có tên là SMTP Smuggling có thể được tin tặc sử dụng để gửi email giả mạo có địa chỉ người gửi giả và vượt qua các biện pháp bảo mật.

14:00 | 19/12/2023

Một lỗi bảo mật Bluetooth nghiêm trọng được cho là đã tồn tại trong vài năm gần đây có thể bị tin tặc khai thác để chiếm quyền kiểm soát trên các thiết bị Android, Linux, macOS và iOS.

Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều ngôn ngữ lập trình cho phép kẻ tấn công chèn lệnh vào các ứng dụng Windows.

09:00 | 03/05/2024