Cảnh báo trên được đưa ra bởi các nhà nghiên cứu của công ty an ninh mạng Group-IB (Singapore) công bố hôm 31/5/2023. Dark Pink đã xâm nhập 5 mục tiêu mới bằng cách sử dụng phần mềm độc hại tinh vi và email lừa đảo. Được biết, nhóm tin tặc này đã hoạt động ít nhất từ giữa năm 2021, chủ yếu nhắm mục tiêu vào các thực thể ở khu vực Châu Á - Thái Bình Dương, nhưng lần đầu tiên nhóm này bị phát hiện là vào tháng 1/2023 bởi một báo cáo kỹ thuật của Group-IB.

Các nhà nghiên cứu cho biết rằng sau khi phân tích các dấu hiệu hoạt động trước đây của Dark Pink, giờ đây họ đã phát hiện thêm các hành vi vi phạm đối với một cơ quan quân sự ở Thái Lan, một tổ chức phi lợi nhuận tại Việt Nam, các cơ quan chính phủ của Brunei, Indonesia, bên cạnh đó là một cơ sở giáo dục ở Bỉ.

Xác định các nạn nhân của Dark Pink

Bất chấp công bố trước đó về các hoạt động tấn công mạng, Dark Pink vẫn chưa có bất kỳ dấu hiệu dừng lại nào, theo Group-IB cho biết họ đã xác định được ít nhất 5 cuộc tấn công do Dark Pink thực hiện sau khi công bố báo cáo trước đó. Trong các cuộc tấn công gần đây, Dark Pink đã thực hiện một chuỗi tấn công được cải tiến, xây dựng các cơ chế duy trì khác nhau và triển khai các công cụ đánh cắp dữ liệu mới, có khả năng cố gắng tránh bị phát hiện bằng cách tách hoạt động của chúng ra khỏi các IoC có sẵn công khai.

Xâm nhập và chuyển động bên

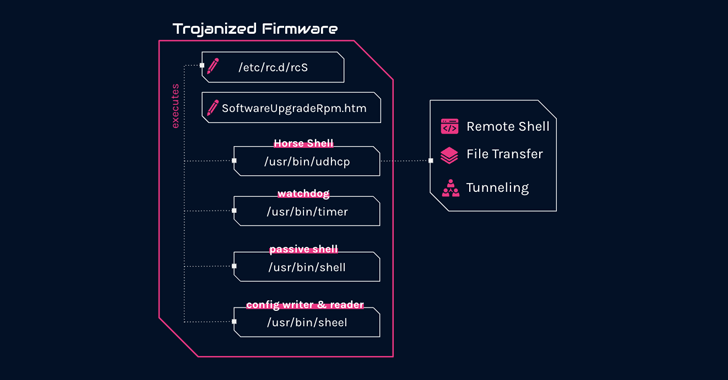

Các cuộc tấn công của Dark Pink tiếp tục dựa vào các tệp lưu trữ ISO được gửi thông qua các email lừa đảo trực tuyến để lây nhiễm ban đầu, sử dụng kỹ thuật DLL Side-Loading để khởi chạy backdoor đặc trưng của nó, bao gồm “TelePowerBot” và “KamiKakaBot”.

Chuỗi tấn công gần đây của Dark Pink

Một yếu tố mới trong chiến dịch tấn công lần này là tin tặc hiện đã phân chia các chức năng của KamiKakaBot thành hai phần, đó là kiểm soát thiết bị và đánh cắp dữ liệu. Ngoài ra, payload độc hại được tải từ bộ nhớ, điều này giúp tránh bị phát hiện vì các công cụ chống vi-rút không theo dõi các quy trình bắt đầu trong bộ nhớ. KamiKakaBot tiếp tục nhắm mục tiêu dữ liệu được lưu trữ trong trình duyệt web và gửi nó cho tin tặc qua Telegram. Hơn nữa, backdoor có thể tải xuống và thực thi các tập lệnh tùy ý trên thiết bị bị xâm nhập.

Group-IB đã phát hiện ra rằng Dark Pink sử dụng GitHub riêng để lưu trữ các mô-đun bổ sung do phần mềm độc hại của chúng tải xuống các hệ thống bị xâm nhập. Tin Nhóm tặc chỉ truy cập 12 lần trên kho lưu trữ đó kể từ đầu năm 2023 đến nay, chủ yếu để thêm hoặc cập nhật trình phân phối phần mềm độc hại, tập lệnh PowerShell, trình đánh cắp thông tin ZMsg và công cụ leo thang đặc quyền Netlua. Một trong những tập lệnh PowerShell này rất quan trọng đối với chiến lược di chuyển bên của Dark Pink, giúp xác định và tương tác với hệ thống tệp chia sẻ SMB trong mạng.

Tập lệnh tìm nạp một kho lưu trữ ZIP từ GitHub, lưu nó vào một thư mục cục bộ, sau đó tạo các tệp LNK trên mỗi tệp chia sẻ SMB được liên kết với tệp thực thi độc hại trong kho lưu trữ. Khi các tệp LNK này được mở, chúng sẽ khởi chạy tệp thực thi độc hại, tiếp tục lây nhiễm trên mạng và mở rộng phạm vi tiếp cận của chúng sang các hệ thống khác.

Dark Pink cũng sử dụng các lệnh PowerShell để thực hiện kiểm tra sự hiện diện của phần mềm hợp pháp và các công cụ phát triển trên thiết bị bị xâm nhập mà chúng có thể lạm dụng cho các hoạt động của mình. Những công cụ này bao gồm “AccCheckConsole.exe”, “remote.exe”, “Extexport.exe”, “MSPUB.exe” và “MSOHTMED.exe” có thể bị khai thác để thực thi proxy, tải xuống các payload bổ sung. Tuy nhiên, Group-IB lưu ý rằng họ chưa thấy các ví dụ về việc lạm dụng các công cụ này trong các cuộc tấn công được quan sát.

Các lệnh kiểm tra tệp

Chiến thuật đánh cắp dữ liệu mới

Group-IB cho biết Dark Pink hiện thể hiện sự đa dạng trong phương pháp trích xuất dữ liệu của mình, ngoài việc gửi các tệp lưu trữ ZIP tới các kênh Telegram. Trong một số trường hợp mà các nhà nghiên cứu phân tích thấy, nhóm tin tặc đã sử dụng DropBox, trong khi ở những trường hợp khác sử dụng quá trình trích xuất HTTP bằng điểm cuối tạm thời được tạo bằng dịch vụ “Webhook.site” hoặc máy chủ Windows.

Các tập lệnh được đề cập trước đó cũng có khả năng trích xuất dữ liệu bằng cách tạo đối tượng WebClient mới để tải tệp lên địa chỉ bên ngoài bằng phương thức PUT sau khi xác định vị trí của tệp mục tiêu trên máy tính bị xâm nhập.

Nhà nghiên cứu Andrey Polovinkin của Group-IB nhận xét“Ngày càng có nhiều bằng chứng cho thấy Dark Pink không phải là chiến dịch một lần được thực hiện bởi một nhóm APT đã được biết, mà là một mối đe dọa khác biệt và liên tục gia tăng”, ông cũng đề cập đến các mối đe dọa dai dẳng hoặc lén lút được một chính phủ tài trợ và cảnh báo về nguy cơ rò rỉ dữ liệu bí mật có thể gây thiệt hại ở mức độ lớn.

Group-IB kết luận rằng nhiều khả năng các tin tặc sẽ tiếp tục cập nhật các công cụ của chúng và đa dạng hóa các phương pháp của chúng nhiều nhất có thể.

Hồng Đạt

(Bleepingcomputer)

14:00 | 19/05/2023

07:00 | 22/05/2023

07:00 | 28/07/2023

13:00 | 06/12/2022

10:00 | 03/08/2023

15:00 | 12/07/2023

09:00 | 03/04/2024

Ngày 02/4, hệ thống công nghệ thông tin của Tổng công ty Dầu Việt Nam (PVOIL) bị tấn công bất hợp pháp có chủ đích theo hình thức mã hóa dữ liệu (ransomware). Vụ việc này đã khiến hệ thống công nghệ thông tin của PVOIL bị ngưng trệ, việc phát hành hóa đơn điện tử phục vụ việc bán hàng của PVOIL tạm thời không thể thực hiện được.

09:00 | 06/03/2024

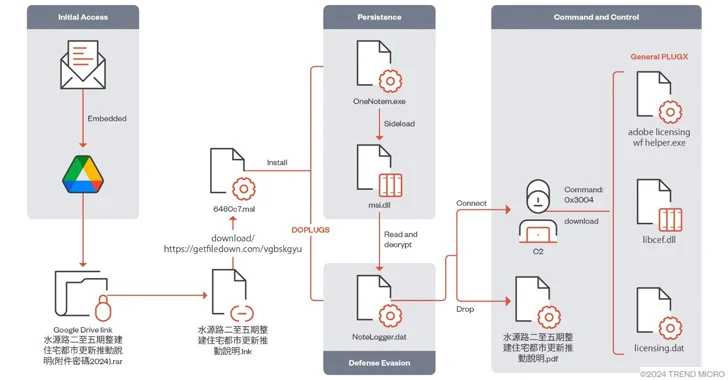

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

09:00 | 28/02/2024

Đội ngũ chuyên gia an ninh mạng tại Kaspersky liên tục theo dõi sự phức tạp của các mối đe dọa đối với tổ chức tài chính, bao gồm cả ngân hàng và các mối đe dọa có động cơ tài chính như phần mềm tống tiền đang lan rộng đến nhiều ngành công nghiệp khác nhau. Trong bài viết này, các chuyên gia bảo mật Kaspersky sẽ đánh giá lại các dự đoán của họ trong năm 2023 và đưa ra những xu hướng dự kiến sẽ nổi lên trong năm 2024.

09:00 | 25/12/2023

Các nhà nghiên cứu tại công ty an ninh mạng Elastic Security Labs (Singapore) cho biết đã phát hiện các kỹ thuật mới được sử dụng bởi phần mềm độc hại GuLoader để khiến việc phân tích trở nên khó khăn hơn. Một trong những thay đổi này là việc bổ sung các ngoại lệ vào tính năng VEH (Vectored Exception Handler) trong một chiến dịch tấn công mạng mới đây.

Nhóm tình báo mối đe dọa Threat Intelligence của Microsoft cho biết, các tác nhân đe dọa đang tích cực khai thác các lỗ hổng nghiêm trọng trong OpenMetadata để có quyền truy cập trái phép vào khối lượng workload trong Kubernetes và lạm dụng chúng cho hoạt động khai thác tiền điện tử.

14:00 | 25/04/2024