Theo thông tin từ báo cáo xu hướng tấn công APT Quý III năm 2022 của Kaspersky, tin tặc đứng sau chiến dịch SandStrike hướng mục tiêu chính vào một nhóm tôn giáo Baháʼí (chủ yếu xuất hiện tại một số khu vực của Trung Đông và đặc biệt ở Iran).

Trong chiến dịch SandStrike nhằm đánh lừa các nạn nhân tải xuống phần mềm gián điệp, tin tặc thiết lập giả mạo các tài khoản Facebook cũng như Instagram với hơn 1.000 người theo dõi và thiết kế các tài liệu liên quan đến chủ đề về tôn giáo, để chuyển hướng nạn nhân đến một kênh Telegram do tin tặc tạo ra.

Trên kênh Telegram này, một số liên kết được cung cấp nhằm đánh lừa nạn nhân tải xuống và cài đặt ứng dụng VPN độc hại. Tin tặc quảng cáo rằng với kết nối VPN này người dùng có thể vượt qua kiểm duyệt những tài liệu tôn giáo bị cấm và không được cung cấp công khai ở một số khu vực nhất định (hầu hết các nạn nhân là những người theo tôn giáo Baháʼí).

Mặc dù bề ngoài ứng dụng là cung cấp kết nối VPN để vượt qua kiểm duyệt về vấn đề tôn giáo, nhưng nó cũng được cấu hình để bí mật thu thập và đánh cắp nhiều loại thông tin dữ liệu khác nhau, như: nhật ký cuộc gọi, danh bạ và kết nối với máy chủ từ xa để tìm nạp các tập lệnh bổ sung, đồng thời cũng sẽ giám sát các thiết bị Android bị xâm phạm để giúp tin tặc theo dõi hoạt động của nạn nhân. Chiến dịch tấn công SandStrile với mục tiêu nhắm vào một nhóm tôn giáo bị cấm cho thấy vấn đề liên quan đến "địa chính trị" đang diễn ra - một chủ đề ngày càng phổ biến trong các chiến dịch sử dụng phần mềm độc hại.

Theo Trung tâm Nghiên cứu Pew (Mỹ), tính đến năm 2019, có đến 6 quốc gia ở khu vực Trung Đông đã cấm tôn giáo Baháʼí. Chiến dịch này như một lời cảnh báo, đặc biệt đối với người dùng mạng xã hội và thiết bị di động ở khắp mọi nơi trên thế giới.

Nhà nghiên cứu bảo mật Victor Chebyshev của Kaspersky đánh giá: “Các tác nhân APT liên tục nghiên cứu và phát triển nhiều hơn các công cụ tấn công, đồng thời cải tiến các công cụ trước đó để khởi động những chiến dịch độc hại mới, đặc biệt là nhắm mục tiêu đến các thiết bị di động. Trong các cuộc tấn công như vậy, tin tặc sử dụng những phương pháp hết sức tinh vi, lợi dụng vào nhiều chủ đề liên quan để đánh vào tâm lý của các nạn nhân nhằm đánh lừa và dụ dỗ họ. Do vậy, việc phát tán phần mềm độc hại thông qua mạng xã hội như SandStrike ngày nay trở nên rất dễ dàng, một số cuộc tấn công thậm chí không bị phát hiện trong vài tháng hoặc hơn thế nữa. Đây là lý do tại sao phải luôn cảnh giác và đảm bảo rằng các tổ chức, doanh nghiệp cũng như người dùng cuối luôn được cung cấp thông tin tình báo về mối đe dọa và các công cụ phù hợp để bảo vệ trước các chiến dịch tấn công hiện có và mới nổi”.

SandStrike không phải là phần mềm độc hại duy nhất được phát hiện nhắm mục tiêu vào điện thoại Android trong tháng 11 này. Một nhóm 4 ứng dụng độc hại trên Cửa hàng ứng dụng Google Play đã bị nhiễm vi-rút có tên là “HiddenApps” bao gồm: Bluetooth Auto Connect; Bluetooth App Sender; Driver: Bluetooth, Wi-Fi, USB và Mobile Transfer: smart switch. Theo nghiên cứu mới từ công ty bảo mật Malwarebytes, những ứng dụng này đã được tải xuống hơn một triệu lần.

Trong tháng 10/2022, nền tảng nhắn tin WhatsApp trên Android đã gặp phải sự cố với một phần mềm độc hại mới. Theo đó, tin tặc đã sử dụng một ứng dụng sao chép YoWhatsApp để dụ nạn nhân tải xuống một Trojan Android có tên là Triada, cho phép tin tặc có thể đánh cắp tài khoản cá nhân. Theo báo cáo của Kaspersky, hơn 3.600 người dùng trở thành nạn nhân của cuộc tấn công này từ tháng 8 đến tháng 10/2022.

Kaspersky cho biết họ đã ngăn chặn khoảng 5,5 triệu các cuộc tấn công phần mềm độc hại và phần mềm quảng cáo nhắm vào thiết bị di động trong Quý II năm 2022. Mặt khác, theo nghiên cứu của công ty an ninh mạng Proofpoint (Mỹ), Quý I năm 2022 đã chứng kiến sự gia tăng 500% các hoạt động phân phối phần mềm độc hại trên thiết bị di động ở châu Âu, sự gia tăng diễn ra sau khi các cuộc tấn công giảm mạnh vào cuối năm 2021.

Proofpoint cũng lưu ý rằng nhiều nhóm tin tặc APT đang nhắm mục tiêu vào các thiết bị Android nhiều hơn so với các thiết bị trên iOS, một phần bởi iOS không cho phép người dùng cài đặt ứng dụng thông qua cửa hàng ứng dụng không chính thức của bên thứ ba hoặc tải trực tiếp xuống thiết bị, giống như Android.

Đối với các tổ chức, doanh nghiệp trong bối cảnh các mối đe doạ mạng đã thay đổi và phức tạp hơn trong những năm gần đây thì việc sử dụng thông tin tình báo về mối đe dọa ngày càng trở nên quan trọng. Thông tin tình báo về mối đe dọa có thể giúp các tổ chức luôn sẵn sàng ứng phó bằng cách cung cấp cho họ thông tin về các mối đe dọa và xu hướng mới nhất. Thông tin này có thể được sử dụng để cải thiện khả năng phòng thủ an ninh và giúp các tổ chức phản ứng nhanh với các cuộc tấn công mới.

Với người dùng cuối, nên sử dụng phần mềm chống vi-rút đáng tin cậy dành cho Android để rà quét, loại bỏ và ngăn chặn phần mềm gián điệp hoặc bất kỳ mối đe dọa nào khác; Đảm bảo phần mềm luôn được cập nhật, cả hệ điều hành và ứng dụng đều phải được cập nhật các bản vá bảo mật mới nhất.

Bên cạnh đó, người dùng cần sử dụng các dịch vụ VPN đáng tin cậy và không tải, cài đặt từ các kho ứng dụng bên thứ 3; kiểm tra các quyền cấp cho những ứng dụng đã cài đặt, bởi một số quyền trong số đó có thể gây nguy hiểm và mất an toàn cho người dùng.

Hồng Đạt

16:00 | 16/12/2022

14:00 | 19/07/2022

10:00 | 21/12/2022

15:00 | 21/12/2022

09:00 | 01/04/2024

15:00 | 09/05/2022

09:00 | 27/12/2023

09:00 | 06/06/2023

11:00 | 17/06/2022

14:00 | 29/11/2023

15:00 | 15/03/2022

10:00 | 13/03/2024

Các nhà nghiên cứu của công ty bảo mật đám mây Zscaler (Hoa Kỳ) cho biết, kể từ tháng 12/2023 các tác nhân đe dọa đã tạo ra các trang web giả mạo phần mềm họp trực tuyến phổ biến như Google Meet, Skype và Zoom để phát tán Trojan truy cập từ xa (RAT), bao gồm SpyNote RAT cho nền tảng Android, NjRAT và DCRat trên Windows.

09:00 | 06/03/2024

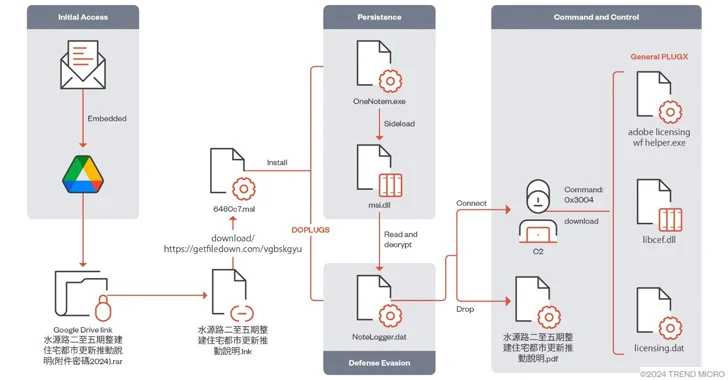

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

07:00 | 15/01/2024

Pegasus được đánh giá là một trong những phần mềm gián điệp mạnh mẽ nhất hiện nay, chúng có các chức năng đánh cắp dữ liệu toàn diện hơn rất nhiều so với các phần mềm gián điệp khác, với khả năng thu thập thông tin mọi thứ từ dữ liệu có giá trị cao như mật khẩu, danh bạ và các dữ liệu từ các ứng dụng khác. Trong bài báo này, tác giả sẽ giới thiệu tổng quan về mã độc Pegasus và biến thể Chrysaor cùng các phương thức tấn công và cách phòng chống mã độc nguy hiểm này.

08:00 | 04/12/2023

Microsoft cho biết tin tặc Triều Tiên đã xâm nhập vào một công ty phần mềm Đài Loan và lợi dụng hệ thống của công ty này để phát tán phần mềm độc hại đến các thiết bị ở Mỹ, Canada, Nhật Bản và Đài Loan trong một cuộc tấn công vào chuỗi cung ứng.

Các nhà nghiên cứu tại tổ chức bảo mật phi lợi nhuận Shadowserver Foundation (California) cho biết hàng nghìn thiết bị Ivanti VPN kết nối với Internet có khả năng bị ảnh hưởng bởi một lỗ hổng thực thi mã từ xa.

08:00 | 17/04/2024