Windows Hello cho phép người dùng xác thực bằng sinh trắc học hoặc mã PIN mà không cần đến mật khẩu. Xác thực sinh trắc học sử dụng nhận dạng khuôn mặt hoặc dấu vân tay để chứng minh danh tính của người dùng theo cách an toàn, cá nhân và thuận tiện. Tuy nhiên, lỗ hổng mới đây được Blackwing Intelligence phát hiện có thể vượt qua Windows Hello trên một số máy tính xách tay, bao gồm cả Microsoft Surface.

Tất cả các cảm biến vân tay hỗ trợ Windows Hello đã được thử nghiệm đều sử dụng phần cứng dựa trên chip, có nghĩa việc xác thực được xử lý trên chính cảm biến có chip và bộ lưu trữ riêng.

Điều kiện tiên quyết để khai thác lỗ hổng này là mục tiêu, tức người dùng máy tính xách tay đã thiết lập xác thực dấu vân tay. Tất cả các cảm biến vân tay là một loại cảm biến được gọi là “match on chip” (MoC), tích hợp các chức năng quản lý sinh trắc học và đối sánh trực tiếp vào mạch tích hợp của cảm biến.

Hai nhà nghiên cứu Jesse D'Aguanno và Timo Teras cho biết: “Mặc dù MoC ngăn chặn việc phát lại dữ liệu dấu vân tay được lưu trữ trên máy chủ để so sánh, nhưng bản thân nó không ngăn được cảm biến độc hại giả mạo giao tiếp của cảm biến hợp pháp với máy chủ và cho rằng người dùng được ủy quyền đã xác thực thành công”.

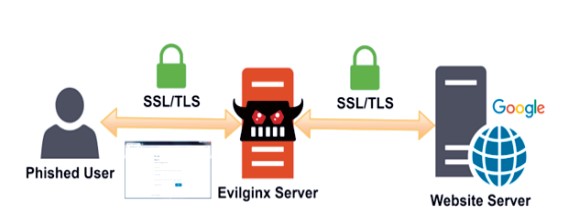

MoC cũng không ngăn chặn việc phát lại lưu lượng đã ghi trước đó giữa máy chủ và cảm biến. Mặc dù giao thức kết nối thiết bị an toàn (SDCP) do Microsoft tạo ra nhằm mục đích giảm nguy cơ mất an toàn này bằng cách tạo kênh bảo mật đầu cuối, tuy nhiên các nhà nghiên cứu đã phát hiện ra một phương pháp mới có thể được sử dụng để phá vỡ các biện pháp bảo vệ này và có thể thực hiện cuộc tấn công xen giữa (MiTM).

Cụ thể, cảm biến ELAN được phát hiện là dễ bị tổn thương trước sự kết hợp của việc giả mạo cảm biến xuất phát từ việc thiếu hỗ trợ SDCP và truyền văn bản rõ của số nhận dạng bảo mật (SID), do đó cho phép bất kỳ thiết bị USB nào giả dạng cảm biến vân tay và tuyên bố rằng người dùng được ủy quyền đang đăng nhập.

Trong trường hợp của Synaptics, SDCP không chỉ bị phát hiện bị tắt theo mặc định mà việc triển khai còn chọn giao thức TLS để bảo mật kênh liên lạc USB giữa trình điều khiển máy chủ và cảm biến có thể được vũ khí hóa để vượt qua xác thực sinh trắc học.

Mặt khác, việc khai thác cảm biến Goodix tận dụng sự khác biệt cơ bản trong hoạt động đăng ký được thực hiện trên máy tính Windows và Linux, lợi dụng thực tế là các máy tính này không hỗ trợ SDCP để thực hiện các hành động sau:

- Khởi động hệ điều hành Linux và Windows.

- Liệt kê các ID hợp lệ.

- Đăng ký dấu vân tay của kẻ tấn công bằng cùng ID với người dùng Windows hợp pháp.

- Tấn công MiTM kết nối giữa máy chủ và cảm biến bằng cách tận dụng giao tiếp USB văn bản rõ ràng.

- Đăng nhập với tư cách là người dùng hợp pháp với dấu vân tay của kẻ tấn công.

Để giảm thiểu các cuộc tấn công như vậy, các nhà sản xuất thiết bị gốc (OEM) nên kích hoạt SDCP và đảm bảo rằng việc triển khai cảm biến vân tay được kiểm tra bởi các chuyên gia độc lập có chuyên môn cao.

Đây không phải là lần đầu tiên xác thực dựa trên sinh trắc học Windows Hello bị tấn công thành công. Vào tháng 7/2021, Microsoft đã phát hành các bản vá cho một lỗ hổng bảo mật ở mức độ nghiêm trọng trung bình (CVE-2021-34466, điểm CVSS: 6.1) có thể cho phép kẻ tấn công giả mạo khuôn mặt của mục tiêu và chiếm được màn hình đăng nhập.

Các nhà nghiên cứu cho biết: “Microsoft đã làm rất tốt khi thiết kế SDCP để cung cấp kênh an toàn giữa máy chủ và thiết bị sinh trắc học, nhưng thật không may, các nhà sản xuất thiết bị dường như hiểu sai một số mục tiêu. Ngoài ra, SDCP chỉ bao gồm phạm vi hoạt động rất hẹp của một thiết bị thông thường, trong khi hầu hết các thiết bị đều có bề mặt tấn công rộng lớn”.

Lê Thị Bích Hằng

(Tổng hợp)

07:00 | 18/01/2024

08:00 | 19/01/2024

16:00 | 18/12/2023

07:00 | 18/01/2024

13:00 | 08/11/2023

09:00 | 12/12/2023

15:00 | 15/11/2023

08:00 | 11/01/2024

13:00 | 21/11/2023

19:00 | 30/04/2024

DinodasRAT hay còn được gọi là XDealer là một backdoor đa nền tảng được phát triển bằng ngôn ngữ C++ cung cấp nhiều tính năng độc hại. DinodasRAT cho phép kẻ tấn công theo dõi và thu thập dữ liệu nhạy cảm từ máy tính của mục tiêu. Một phiên bản cho hệ điều hành Windows của phần mềm độc hại này đã được sử dụng trong các cuộc tấn công nhắm mục tiêu vào các thực thể của Chính phủ Guyana và được các nhà nghiên cứu tới từ công ty bảo mật ESET (Slovakia) báo cáo với tên gọi là chiến dịch Jacana. Bài viết sẽ phân tích cơ chế hoạt động của phần mềm độc hại DinodasRAT dựa trên báo cáo của hãng bảo mật Kaspersky.

14:00 | 23/02/2024

Trong thời đại kỹ thuật số phát triển như hiện nay, tấn công phishing đã trở thành một mối đe dọa rất khó phòng tránh đối với người dùng mạng. Theo báo cáo của Tổ chức toàn cầu về chống lừa đảo trên mạng (Anti-Phishing Working Group), trong quý IV/2022, đã có hơn 304.000 trang web phishing được phát hiện, lừa đảo hơn 300 triệu người dùng trên toàn cầu. Đáng chú ý, số lượng trang web phishing đã tăng lên 6,9% so với quý trước, đạt mức cao nhất trong vòng 5 năm. Các cuộc tấn công phishing nhắm vào các tổ chức tài chính, ngân hàng và thanh toán trực tuyến chiếm 42,4% tổng số các cuộc tấn công. Số lượng các tên miền giả mạo đã tăng lên 11,5% so với quý III/2022, đạt mức cao nhất trong vòng 3 năm. Trong bối cảnh như vậy, việc nâng cao nhận thức và có các biện pháp đối phó với tấn công phishing là rất quan trọng.

13:00 | 07/02/2024

Vừa qua, Trung tâm ứng cứu khẩn cấp máy tính Ukraine (CERT-UA) phát cảnh báo về việc hơn 2.000 máy tính ở nước này đã bị lây nhiễm một loại phần mềm độc hại có tên là DirtyMoe.

09:00 | 09/01/2024

Một nhóm tin tặc có tên Cyber Toufan được cho là do nhà nước Palestine hậu thuẫn tuyên bố đã tấn công hơn 100 tổ chức của Israel thông qua các hoạt động xóa và đánh cắp dữ liệu. Đây là một phần của chiến dịch tấn công toàn diện mà nguyên nhân là việc căng thẳng chính trị ngày càng gia tăng trong khu vực.

DinodasRAT hay còn được gọi là XDealer là một backdoor đa nền tảng được phát triển bằng ngôn ngữ C++ cung cấp nhiều tính năng độc hại. DinodasRAT cho phép kẻ tấn công theo dõi và thu thập dữ liệu nhạy cảm từ máy tính của mục tiêu. Một phiên bản cho hệ điều hành Windows của phần mềm độc hại này đã được sử dụng trong các cuộc tấn công nhắm mục tiêu vào các thực thể của Chính phủ Guyana và được các nhà nghiên cứu tới từ công ty bảo mật ESET (Slovakia) báo cáo với tên gọi là chiến dịch Jacana. Bài viết sẽ phân tích cơ chế hoạt động của phần mềm độc hại DinodasRAT dựa trên báo cáo của hãng bảo mật Kaspersky.

19:00 | 30/04/2024