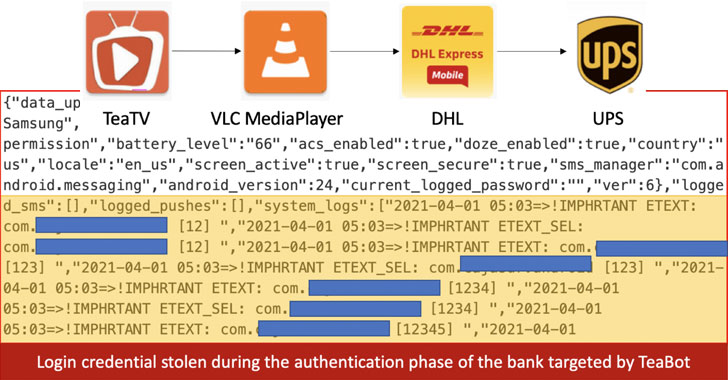

Được thiết kế nhằm giả mạo các ứng dụng như Pakistan Citizen Porta l, Pakistan Salat Time, Mobile Packages Pakistan, Trình kiểm tra SIM đã đăng ký và Bảo hiểm TPL, các biến thể độc hại được phát hiện làm xáo trộn hoạt động của chúng để bí mật tải xuống một payload dưới dạng tệp thực thi Android Dalvik (DEX).

Các nhà nghiên cứu về mối đe dọa của Sophos, Pankaj Kohli và Andrew Brandt cho biết: “DEX chứa hầu hết các tính năng độc hại, bao gồm khả năng lấy cắp dữ liệu nhạy cảm một cách bí mật như danh sách liên hệ của người dùng và toàn bộ nội dung của tin nhắn SMS. Sau đó, ứng dụng sẽ gửi thông tin này đến các trang web điều khiển và chỉ huy được lưu trữ trên các máy chủ đặt ở Đông Âu".

Điều thú vị là trang web giả mạo cổng thông tin công dân Pakistan cũng được hiển thị nổi bật dưới dạng hình ảnh tĩnh trên trang web của Tổng công ty Thương mại Pakistan (TCP), điều đó nhằm loại bỏ sự nghi ngờ và thu hút người dùng tải xuống ứng dụng có chứa phần mềm độc hại.

Bên cạnh các ứng dụng nói trên, các nhà nghiên cứu của Sophos cũng phát hiện ra một ứng dụng riêng biệt có tên là Pakistan Chat được phân phối qua Cửa hàng Google Play. Ứng dụng này tận dụng API của một dịch vụ trò chuyện hợp pháp có tên ChatGum. Sau khi được cài đặt, ứng dụng yêu cầu các quyền xâm nhập, bao gồm khả năng truy cập danh bạ, hệ thống tệp, vị trí, micrô và đọc tin nhắn SMS cho phép nó thu thập nhiều dữ liệu trên thiết bị của nạn nhân.

Tất cả các ứng dụng này đều có mục đích thực hiện giám sát bí mật và lấy dữ liệu từ thiết bị mục tiêu. Ngoài việc gửi số nhận dạng IMEI duy nhất, DEX payload chuyển tiếp thông tin hồ sơ chi tiết về điện thoại, thông tin vị trí, danh sách liên hệ, nội dung tin nhắn văn bản, nhật ký cuộc gọi và danh sách thư mục đầy đủ của bộ nhớ trong thiết bị hoặc thẻ SD.

Không may mắn, ứng dụng Cổng thông tin công dân Pakistan độc hại đã đánh cắp thông tin nhạy cảm như số chứng minh nhân dân được số hoá của người dùng, chi tiết hộ chiếu, tài khoản Facebook và các tài khoản khác.

Pankaj Kohli nói: “Khả năng do thám và giám sát bí mật của các ứng dụng Android được sửa đổi này đã cho thấy sự nguy hiểm của phần mềm gián điệp đối với người dùng điện thoại thông minh ở khắp mọi nơi. Những kẻ tấn công nhắm mục tiêu vào điện thoại di động không chỉ có được các thông tin nhạy cảm và cá nhân, mà chúng còn cung cấp một cửa sổ thời gian thực về cuộc sống của mọi người, vị trí thực tế, chuyển động của họ và thậm chí cả các cuộc trò chuyện trực tiếp diễn ra trong phạm vi nghe của điện thoại đã bị xâm phạm".

Các nhà nghiên cứu kết luận: "Trong hệ sinh thái Android hiện tại, các ứng dụng được ký mã hóa để chứng nhận nó bắt nguồn hợp pháp, ràng buộc ứng dụng với nhà phát triển của nó. Tuy nhiên, Android không hiển thị cho người dùng biết khi chứng chỉ của ứng dụng đã ký không hợp pháp hoặc không xác thực. Do đó, người dùng không có cách đơn giản nào để biết liệu một ứng dụng có thực sự được cung cấp bởi nhà phát triển chính hãng của nó hay không. Điều này cho phép các tác nhân đe dọa phát triển và đưa ra phiên bản giả mạo của các ứng dụng phổ biến. Sự tồn tại một số lượng lớn các cửa hàng ứng dụng và quyền tự do cài đặt ứng dụng của người dùng từ mọi nơi khiến việc chống lại các mối đe dọa trở nên khó khăn hơn."

Người dùng cần phải dựa vào các nguồn đáng tin cậy để tải xuống các ứng dụng của bên thứ ba. Đồng thời, xác minh xem ứng dụng có thực sự được tạo bởi nhà phát triển chính hãng hay không và xem xét kỹ các quyền của ứng dụng trước khi cài đặt.

Bùi Phương Thanh (Theo The Hacker News)

14:00 | 22/12/2020

16:00 | 08/12/2020

16:00 | 14/05/2021

09:00 | 16/07/2021

15:00 | 10/06/2021

08:00 | 25/09/2020

13:00 | 18/05/2021

11:00 | 16/05/2024

Kể từ tháng 3/2024, các nhà nghiên cứu của công ty an ninh mạng Zscaler đã phát hiện một nhóm tin tặc sử dụng các tên miền giả để mạo danh các trang web quét IP hợp pháp nhằm phát tán backdoor có tên là MadMxShell. Những kẻ tấn công đăng ký nhiều tên miền trông giống nhau bằng cách sử dụng kỹ thuật Typosquatting và tận dụng quảng cáo Google Ads để đẩy các tên miền này lên đầu kết quả tìm kiếm, từ đó thu hút nạn nhân truy cập các trang web độc hại. Bài viết sẽ tiến hành phân tích kỹ thuật và cơ sở hạ tầng của các tác nhân đe dọa trong chiến dịch này dựa trên báo cáo của Zscaler.

13:00 | 05/04/2024

Trong một động thái mới nhất, AT&T cuối cùng đã xác nhận rằng họ bị ảnh hưởng bởi một vụ vi phạm dữ liệu ảnh hưởng đến 73 triệu khách hàng.

13:00 | 28/03/2024

Một chiến dịch tấn công tinh vi được cho là do nhóm tin tặc APT của Trung Quốc có tên Earth Krahang thực hiện, chúng đã xâm nhập 70 tổ chức tại 23 quốc gia và nhắm mục tiêu vào ít nhất 116 tổ chức của 45 quốc gia khác trên thế giới.

10:00 | 13/03/2024

Các nhà nghiên cứu của công ty bảo mật đám mây Zscaler (Hoa Kỳ) cho biết, kể từ tháng 12/2023 các tác nhân đe dọa đã tạo ra các trang web giả mạo phần mềm họp trực tuyến phổ biến như Google Meet, Skype và Zoom để phát tán Trojan truy cập từ xa (RAT), bao gồm SpyNote RAT cho nền tảng Android, NjRAT và DCRat trên Windows.

Hơn 50% trong số 90.310 máy chủ được phát hiện đang triển khai dịch vụ Tinyproxy trên Internet dễ bị tấn công bởi một lỗ hổng bảo mật nghiêm trọng chưa được vá trong công cụ proxy HTTP/HTTPS.

09:00 | 21/05/2024