Tiền mật mã là một hệ thống mật mã hoặc sự kết hợp của các hệ thống mật mã, được thiết kế để lưu trữ và tạo điều kiện chuyển giao giá trị. Bitcoin là sản phẩm thực sự đầu tiên của một loại tiền mật mã không phụ thuộc vào các bên thứ ba tin cậy hoặc cơ quan trung ương. Nó bao gồm một sổ cái công khai phổ thông phân tán, được bảo mật, xác minh và duy trì theo cách hoàn toàn phi tập trung bởi những người vận hành Full Node (một bản sao thu gọn của blockchain có thể được sử dụng thay thế) và những người khai thác.

Phần thách thức nhất trong quá trình phát triển của Bitcoin là đạt được giải pháp cho bài toán chi tiêu kép, vì trong các loại tiền mật mã trước đây như eCash, việc chi tiêu kép đã bị ngăn chặn bởi một cơ quan trung ương nhưng việc này gây ra nhiều thiếu sót khác.

Trong Bitcoin, chi tiêu kép đã bị ngăn chặn bằng cách sử dụng cơ chế đồng thuận phân tán được gọi là Đồng thuận Nakamoto, nó thực thi PoW. Bitcoin đạt được sự đồng thuận phân tán bằng cách “đưa vào chi phí cơ hội (opportunity cost) từ bên ngoài hệ thống (chi phí về thời gian tính toán và năng lượng) và cung cấp các phần thưởng trong hệ thống, nhưng chỉ khi sự đồng thuận về lịch sử giao dịch không bị gián đoạn được duy trì”.

Có nhiều cơ chế đồng thuận khác đã được đề xuất thay thế cho PoW. Đó là: PoS, lựa chọn vòng tròn (Round Robin), bằng chứng về quyền hạn (Proof of Authority - PoA), bằng chứng về nhận dạng (Proof of Identity - PoI), bằng chứng thời gian đã trôi qua (Proof of Elapsed Time - PoET) [2].

PoS là một cơ chế đồng thuận phân tán được thiết kế ban đầu để cải thiện hiệu suất năng lượng bắt nguồn từ PoW. Nó có hàng chục phương án triển khai khác nhau. Tuy nhiên, khái niệm chính vẫn không đổi, trong PoS, một đồng tiền tương đương với một phiếu bầu.

Mỗi cơ chế đồng thuận đã được đề xuất đều có những ưu điểm và những nhược điểm. PoS gắn liền với phân phối ban đầu tập trung, tính tài phiệt, độc quyền nhóm và phải được cấp phép.

Khi thiết kế một loại tiền mật mã, nguồn cung ban đầu và phân phối tiếp theo là những vấn đề cơ bản cần giải quyết và xem xét.

Do các yêu cầu cung cấp ban đầu mang tính bản chất của PoS, các mạng chuỗi khối sử dụng PoS như một cơ chế đồng thuận phân tán đưa ra một phân phối ban đầu trước khi được khai thác, tức là mỗi người nắm giữ một tỷ lệ phần trăm nào đó tiền của toàn bộ mạng.

Đồng tiền tồn tại bởi vì nó đáp ứng nhu cầu của con người tốt hơn các phương tiện trao đổi khác và là kết quả của thị trường tự do, trong đó tài sản cá nhân là bất khả xâm phạm như được mô tả trong The Ethics of Money Production (Đạo đức sản xuất tiền) của J.G Hülsmann - nơi ông phân tích tính kinh tế của việc sản xuất tiền, đề cập đến một số chủ đề quan trọng nhất của hệ thống tiền tệ.

Trong lịch sử, các mặt hàng khác nhau như vàng và bạc đã đóng vai trò như tiền trong nhiều cộng đồng, được những người tham gia thị trường chấp nhận hay thải hồi một cách tự nguyện và tự phát. Satoshi Nakamoto (người có công tạo ra mạng lưới Bitcoin) đã mô tả Bitcoin như một món đồ sưu tầm hoặc hàng hóa chứ không phải cổ phiếu vì Bitcoin không có cổ tức. Ngoài ra, cơ chế đồng thuận phân tán làm cho Bitcoin không cần khai thác trước khi vận hành mạng.

Ngược lại, đồng tiền được tạo ra và phân phối bằng cách sử dụng PoS thể hiện bốn điểm tương đồng đáng kể với cổ phiếu. Đầu tiên, có một quá trình tạo nguồn cung ban đầu tập trung, tiếp theo là phân phối và kết thúc bằng việc các bên nắm giữ cổ phần và nhận được phần thưởng khối (cổ tức) bằng cách nắm giữ các đồng tiền (cổ phiếu). Điểm tương đồng cuối cùng là chi phí sản xuất, vì chi phí tạo đồng tiền được khai thác trước và phần thưởng khối gần như bằng không. Việc hầu như không tồn tại của chi phí sản xuất một lần nữa đưa ra khái niệm của thuế đúc tiền (seigniorage) - một thuộc tính cố hữu của PoS.

PoS về cơ bản có nghĩa là bằng chứng về sự giàu có. Các quy tắc, các nâng cấp và các thay đổi của giao thức chuỗi khối được liên kết trực tiếp với cổ phần của những người tham gia, làm cho các hệ thống này trở thành tài phiệt về bản chất - một dạng của chính thể đầu sỏ (oligarchy) trong đó các quy tắc được trao cho các cá nhân dựa trên khối lượng cổ phẩn họ nắm giữ.

Bằng cách này, PoS cho phép một trạng thái tài chính nhân tạo được cai trị và kiểm soát bởi các nhà tài phiệt - những người đầu tiên nhận được lượng tiền khổng lồ từ quá trình khai thác trước và phân phối ban đầu tập trung.

Ngược lại, cơ chế đồng thuận phân tán, ví dụ như của Bitcoin, không cho phép chỉ riêng những người khai thác đã có thể điều khiển mạng cũng như thực hiện các thay đổi trên giao thức. Trong Đồng thuận Nakamoto, các thợ đào phải tuân theo các quy tắc và các thay đổi do các Full Node đặt ra. Vì vậy, việc kiểm soát 51% năng lực băm (hashrate) không có nghĩa là kiểm soát 51% năng lực điều khiển mạng.

Các mạng chuỗi khối thực hiện các thuật toán PoS như các cơ chế đồng thuận phân tán là các hệ thống mang tính độc quyền của những người nắm giữ nhiều cổ phần. Phần thưởng khối được liên kết trực tiếp với lượng tiền mà người tham gia sở hữu (tức là cổ phần của họ). Những người nắm cổ phần càng có nhiều tiền thì họ sẽ càng kiếm được nhiều tiền hơn trong tương lai. Những người khai thác, hay trong trường hợp này là những người đóng cổ phần, không được thưởng do lượng công việc mà họ làm mà là do số tiền mà họ có.

Trong các vấn đề phát hành và phân phối đồng tiền, các chuỗi khối sử dụng cơ chế đồng thuận dựa trên bằng chứng công việc là các chế độ nhân tài (meritocracy) tính toán năng động, vì chúng thưởng cho các thành tựu tính toán và mặc dù có các nhóm khai thác nhưng những người kiếm được phần thưởng khối liên tục thay đổi.

Tóm lại, PoS thưởng cho sự giàu có và PoW thưởng cho công việc tính toán. Những người nắm cổ phần (stakers) nhận được tiền và người khai thác (miner) kiếm được tiền.

Có thể có hàng nghìn chủ sở hữu tiền trong hệ thống bằng chứng cổ phần, nhưng chỉ một vài người trong số họ sẽ sở hữu phần lớn số tiền. Nguồn cung nhỏ và không có tính cạnh tranh. Không có áp lực bán hàng tự nhiên nào đối với những người nhận phần thưởng khối. Tuy nhiên, các thợ đào của mạng lưới chuỗi khối thực hiện cơ chế đồng thuận dựa trên PoW, theo một cách nhất định, buộc phải bán một phần phần thưởng của họ để trang trải chi phí (trả tiền thiết bị và hóa đơn tiền điện). Tức là khi có đồng tiền mới được phát hành tham gia vào thị trường – thì có sự phân phối thị trường của những người tham gia vào chi phí cơ hội mà quá trình khai thác mang lại.

PoS chỉ yêu cầu đầu tư ban đầu trong khi PoW đòi hỏi đầu tư lại liên tục và do chi phí đặt cược (staking cost) khác xa với chi phí khai thác nên những người nắm cổ phần trong hệ thống PoS không cần bán tiền của họ. Trên thực tế, họ được khuyến khích không bán đồng tiền của mình do mô hình độc quyền vĩnh viễn và quản trị tài phiệt.

Để một chuỗi khối không bị phụ thuộc vào các bên thứ ba tin cậy bên ngoài cũng như các cơ quan trung ương, nó phải không cần sự cho phép - bất kỳ ai cũng có thể tham gia vào mạng và trở thành người tham gia (người khai thác, người vận hành nút đầy đủ và/hoặc nhà phát triển) theo ý muốn của họ. Trong các chuỗi khối sử dụng cơ chế đồng thuận dựa trên PoW, bất kỳ ai cũng có thể trở thành người vận hành nút hoặc người khai thác. Do đó, tham gia vào việc phân phối đồng tiền và trong quá trình xác nhận bằng cách khởi tạo một Full Node mà không cần phải sở hữu bất kỳ cổ phần nào. Các thợ đào trao đổi sức mạnh tính toán, thời gian và năng lượng để lấy các đồng tiền và các nhà khai thác Full Node sử dụng phần mềm và tài nguyên để xác nhận các khối và giao dịch, lưu giữ hồ sơ lịch sử của các giao dịch, tuyên bố và đảm bảo sự tuân thủ các quy tắc của mạng.

Ngược lại, trong các mạng chuỗi khối sử dụng PoS làm cơ chế đồng thuận, chỉ có một cách duy nhất để người dùng tham gia vào mạng, bằng cách mua tiền từ các chủ sở hữu đồng tiền muốn bán. Không có khả năng mà ai đó không có tiền có thể tham gia vào việc phân phối phần thưởng, trong quá trình bảo vệ mạng hoặc khởi tạo một nút. Hơn nữa, số lượng tổng thể các nút bị giới hạn bởi các quy tắc mạng và nguồn cung cấp của nó, việc này ngăn cản việc phi tập trung hóa nghiêm trọng và khiến nhiều người dùng trở nên phụ thuộc vào các nhà vận hành nút bên ngoài bởi các yêu cầu tối thiểu để khởi tạo một nút.

Một trong những mối lo ngại chính đối với các tổ chức độc quyền là các thành viên của họ có thể chặn những người mới tham gia. Trong trường hợp này, cơ quan trung ương mà quản lý nguồn cung ban đầu của tiền mật mã sẽ là người ra lệnh ai có thể tham gia mạng lưới. Do đó, PoS được triển khai ở tầng giao thức của mạng chuỗi khối chỉ cho phép một hệ thống được cho phép.

Bằng cách cố gắng cải thiện hiệu quả năng lựợng của các chuỗi khối sử dụng PoW trong cơ chế đồng thuận, PoS lại đưa ra một loạt các thiếu sót mới đáng kể trong cả mô hình tiền tệ và quản trị. Do khai thác trước bắt buộc trong hệ thống PoS, việc phân phối nguồn cung cấp ban đầu tập trung khiến các nhà phát triển trở nên rất giàu có về nguồn cung tổng của mạng. Với tư cách là những người nắm cổ phần từ sớm, họ có thể dễ dàng duy trì và gia tăng cổ phần của mình nhờ vào hệ thống độc quyền nhóm vĩnh viễn, hưởng lợi từ chế độ tài phiệt và kể cả các nhà đầu tư và quỹ đầu tư mạo hiểm như là những người tham gia ban đầu. Đó là lý do vì sao các nhà phát triển bắt đầu các chuỗi khối mới thích sử dụng PoS thay vì PoW.

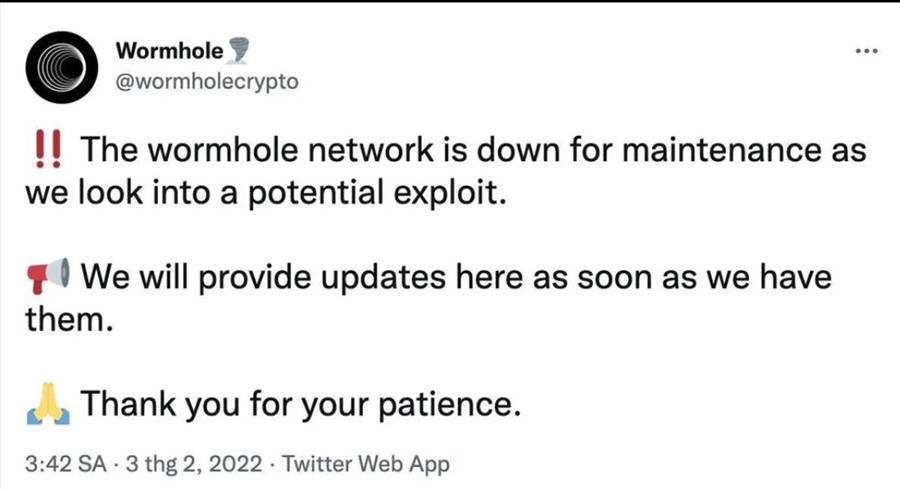

|

Tài liệu trích dẫn [1] Vicent Sus, Proof-of-Stake Is a Defective Mechanism, https://eprint.iacr.org/2022/409, March 24, 2022. [2] NISTIR 8202, Blockchain Technology Overview, October 2018, https://doi.org/10.6028/NIST.IR.8202 |

Trần Duy Lai

08:00 | 07/02/2022

14:00 | 31/08/2021

16:46 | 05/06/2015

11:00 | 17/07/2021

08:00 | 29/08/2018

09:00 | 13/02/2024

Trong bối cảnh an ninh mạng ngày càng phát triển, các tổ chức liên tục phải đấu tranh với một loạt mối đe dọa trên môi trường mạng ngày càng phức tạp. Các phương pháp an toàn, an ninh mạng truyền thống thường sử dụng các biện pháp bảo vệ thống nhất trên các hệ thống đang tỏ ra kém hiệu quả trước các hình thái tấn công ngày càng đa dạng. Điều này đặt ra một bài toán cần có sự thay đổi mô hình bảo vệ theo hướng chiến lược, phù hợp và hiệu quả hơn thông qua việc Quản lý rủi ro bề mặt tấn công (Attack Surface Risk Management - ASRM).

10:00 | 05/02/2024

Trong thời đại công nghệ số hiện nay, thiết bị bảo mật đóng vai trò rất quan trọng trong việc bảo vệ các thông tin và dữ liệu nhạy cảm. Tuy nhiên, sự tiến bộ của công nghệ cũng đặt ra các thách thức về an toàn thông tin, trong đó tấn công can thiệp vật lý trái phép thiết bị bảo mật là một trong những mối đe dọa tiềm tàng và gây rủi ro cao. Bài báo này sẽ giới thiệu về các phương pháp tấn công vật lý và một số giải pháp phòng chống tấn công phần cứng cho thiết bị bảo mật.

10:00 | 08/08/2023

Bên cạnh việc phát triển không ngừng của các công nghệ, giải pháp an toàn thông tin được ứng dụng, triển khai trên hệ thống mạng của các tổ chức, doanh nghiệp, các hoạt động tấn công mạng vẫn không ngừng diễn ra và có sự gia tăng cả về số lượng, phạm vi, cách thức với tính chất ngày càng tinh vi. Cùng với việc sử dụng các kỹ thuật và công cụ để vượt qua các hàng rào bảo mật, tin tặc còn tìm cách để lẩn tránh điều tra số. Bài báo sẽ trình bày về một trong những kỹ thuật mà tin tặc thường sử dụng để chống lại các hoạt động điều tra số, đó chính là việc xóa bỏ các chỉ mục trên máy tính nạn nhân.

14:00 | 02/08/2023

Ngày nay, nhiều tổ chức/doanh nghiệp (TC/DN) đã nhận thức được việc chuyển khối lượng công việc lên đám mây sẽ an toàn hơn là tại cơ sở. Phần lớn cho rằng nhà cung cấp dịch vụ đám mây (CSP) sẽ chịu trách nhiệm về bảo mật. Tuy nhiên, để có được điều này thì cần phải có các bước quan trọng để đảm bảo tính bảo mật của nó.

Lược đồ chữ ký số dựa trên hàm băm là một trong những lược đồ chữ ký số kháng lượng tử đã được Viện Tiêu chuẩn và Công nghệ Quốc gia Mỹ (NIST) chuẩn hóa trong tiêu chuẩn đề cử FIPS 205 (Stateless Hash Based Digital Signature Standard) vào tháng 8/2023. Bài báo này sẽ trình bày tổng quan về sự phát triển của của lược đồ chữ ký số dựa trên hàm băm thông qua việc phân tích đặc trưng của các phiên bản điển hình của dòng lược đồ chữ ký số này.

09:00 | 01/04/2024

Mới đây, Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã phát hành phiên bản mới của hệ thống Malware Next-Gen có khả năng tự động phân tích các tệp độc hại tiềm ẩn, địa chỉ URL đáng ngờ và truy tìm mối đe dọa an ninh mạng. Phiên bản mới này cho phép người dùng gửi các mẫu phần mềm độc hại để CISA phân tích.

13:00 | 17/04/2024