BlackCat còn được gọi là ALPHV và Noberus, là phần mềm độc hại đầu tiên được viết bằng ngôn ngữ lập trình Rust với độ an toàn về bộ nhớ và cải thiện hiệu suất.

FBI cho biết: "Nhiều nhà phát triển và tội phạm rửa tiền cho BlackCat/ALPHV có liên kết với DarkSide/BlackMatter. Điều này cho thấy chúng có mạng lưới rộng lớn và kinh nghiệm với các hoạt động mã độc tống tiền".

Tiết lộ được đưa ra vài tuần sau khi Cisco Talos và Kasperksy báo cáo phát hiện những liên kết giữa các họ mã độc tống tiền BlackCat và BlackMatter, trong đó có cả việc sử dụng phiên bản sửa đổi của công cụ lọc dữ liệu có tên là Fendr mà trước đây chỉ được quan sát thấy trong hoạt động liên quan đến BlackMatter.

Theo AT&T Alien Labs: "Bên cạnh những lợi thế đang phát triển mà ngôn ngữ lập trình Rust mang lại, những kẻ tấn công còn lợi dụng khả năng phát hiện thấp hơn từ các công cụ phân tích tĩnh, vốn thường không thích ứng với tất cả các ngôn ngữ lập trình".

Giống như các nhóm RaaS khác, phương thức hoạt động của BlackCat liên quan đến việc đánh cắp dữ liệu của nạn nhân trước khi thực thi mã hóa tống tiền. Phần mềm độc hại này thường tận dụng thông tin đăng nhập của người dùng bị xâm phạm để chiếm quyền truy cập ban đầu vào hệ thống mục tiêu.

Nhà nghiên cứu Vedere Labs của Forescout đã phân tích một sự cố ransomware BlackCat và thấy rằng tường lửa SonicWall tiếp xúc với Internet đã bị xâm nhập để chiếm quyền truy cập ban đầu vào mạng. Sau đó, chúng sẽ mã hóa công cụ giám sát máy ảo VMware ESXi. Việc triển khai mã độc tống tiền được cho là đã diễn ra từ ngày 17/3/2022.

Cơ quan thực thi pháp luật khuyến nghị các nạn nhân báo cáo kịp thời các sự cố mã độc tống tiền, đồng thời khuyến cáo họ không nên trả tiền chuộc vì không có gì đảm bảo rằng điều này sẽ giúp họ khôi phục lại được các tệp đã được mã hóa. Tuy nhiên, các nạn nhân có thể buộc phải tuân theo những yêu cầu đó để bảo vệ cổ đông, nhân viên và khách hàng của họ.

FBI đang kêu gọi các tổ chức kiểm tra lại trình điều khiển tên miền, máy chủ, máy trạm và thư mục hoạt động cho các tài khoản người dùng mới hoặc chưa xác thực, thực hiện sao lưu ngoại tuyến, phân đoạn mạng, áp dụng cập nhật phần mềm và bảo mật tài khoản bằng xác thực đa yếu tố.

Nguyễn Chân

19:00 | 27/01/2022

09:00 | 19/05/2022

08:00 | 12/10/2022

12:00 | 29/05/2021

08:00 | 09/04/2024

14:00 | 19/05/2023

17:00 | 20/06/2022

18:00 | 16/08/2022

10:00 | 08/04/2022

14:00 | 05/03/2024

Một sự cố an ninh mạng nghiêm trọng gần đây đã xảy ra khi một trình cài đặt trong phần mềm của Chính phủ Nga bị cài đặt backdoor để phát tán trojan truy cập từ xa có tên Konni RAT (còn gọi là UpDog).

11:00 | 25/01/2024

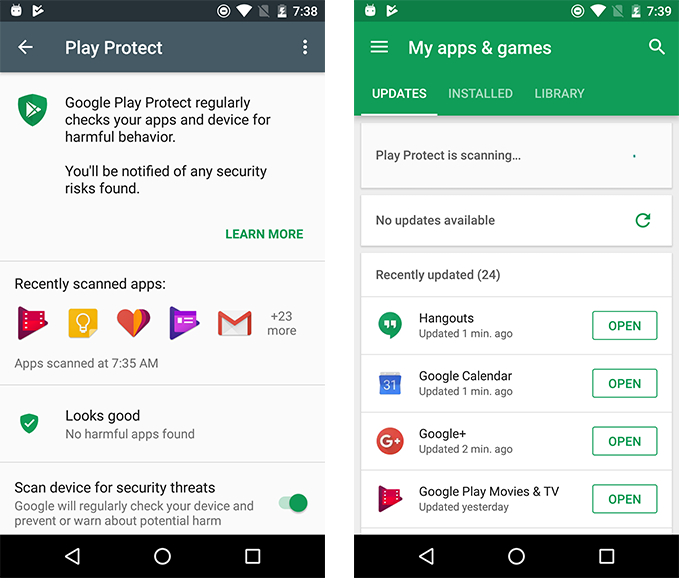

Chiến dịch phát tán phần mềm độc hại Phemedrone (chiến dịch Phemedrone) thực hiện khai thác lỗ hổng Microsoft Defender SmartScreen (CVE-2023-36025) để bỏ qua cảnh báo bảo mật của Windows khi mở tệp URL.

08:00 | 19/01/2024

Các nhà nghiên cứu an ninh mạng của hãng bảo mật Malwarebytes (Mỹ) đã xác định được phiên bản cập nhật của phần mềm đánh cắp thông tin trên macOS có tên là Atomic Stealer (hoặc AMOS), cho thấy các tác nhân đe dọa phát triển phần mềm độc hại này đang tích cực nâng cao khả năng của nó. Trong bài viết này sẽ xem xét những thay đổi mới nhất của Atomic Stealer và việc phân phối gần đây các quảng cáo độc hại thông qua công cụ tìm kiếm Google.

17:00 | 08/11/2023

Đầu năm nay, một nhà cung cấp phần mềm đã bị xâm nhập bởi phần mềm độc hại Lazarus được phát tán thông qua phần mềm hợp pháp chưa được vá. Điều đáng chú ý là những lỗ hổng phần mềm này không mới và bất chấp cảnh báo cũng như bản vá từ nhà cung cấp, nhiều hệ thống của nhà cung cấp vẫn tiếp tục sử dụng phần mềm có lỗi, cho phép kẻ đe dọa khai thác chúng. Trong bài viết này sẽ phân tích chiến dịch mới của Lazarus dựa trên báo cáo mới đây của hãng bảo mật Kaspersky.

Công ty an ninh mạng Palo Alto Networks (Mỹ) chuyên cung cấp giải pháp tường lửa cảnh báo một lỗ hổng zero-day nghiêm trọng mới, với điểm CVSS tối đa 10/10. Nếu bị khai thác, kẻ tấn công có thể thực thi mã tùy ý với đặc quyền root mà không cần xác thực.

15:00 | 16/04/2024