Lỗ hổng được gán mã định danh CVE-2022-0342 (điểm CVSS 9,8) được phát hiện bởi các nhà nghiên cứu Alessandro Sgreccia, Roberto Garcia H và Victor Garcia R đến từ hai công ty an ninh mạng Technical Service Srl (Italy) và Innotec Security (Vương Quốc Anh).

Zyxel giải thích, “Lỗ hổng bỏ qua xác thực do thiếu cơ chế kiểm soát truy cập phù hợp đã được tìm thấy trong chương trình CGI của một số phiên bản tường lửa. Từ đó, tin tặc có thể giành quyền truy cập quản trị vào thiết bị”.

Các sản phẩm Zyxel bị ảnh hưởng bao gồm:

- USG/ZyWALL chạy các phiên bản firmware ZLD V4.20 đến ZLD V4.70 (đã sửa lỗi ZLD V4.71).

- USG FLEX chạy các phiên bản firmware ZLD V4.50 đến ZLD V5.20 (đã sửa lỗi ZLD V5.21 Patch 1).

- ATP chạy phiên bản firmware ZLD V4.32 đến ZLD V5.20 (đã sửa lỗi trong ZLD V5.21 Patch 1).

- VPN chạy phiên bản firmware ZLD V4.30 đến ZLD V5.20 (đã sửa lỗi trong ZLD V5.21).

- NSG đang chạy các phiên bản firmware V1.20 đến V1.33 Patch 4 (Hotfix V1.33p4_WK11 hiện có sẵn, với bản vá tiêu chuẩn V1.33 Patch 5 dự kiến phát hành vào tháng 5/2022).

Các thiết bị phần cứng trên thường được sử dụng trong các môi trường vừa hoặc nhỏ để kết hợp quyền truy cập mạng, cho dù là cục bộ hay từ xa, với các thành phần bảo mật có thể bảo vệ trước các nguy cơ đến từ mã độc, phishing hay các hoạt động độc hại khác.

Mặc dù hiện tại không có bằng chứng cho thấy lỗ hổng đang bị khai thác trên thực tế, tuy nhiên Zyxel khuyến nghị người dùng nên cài đặt các bản cập nhật firmware để ngăn chặn bất kỳ mối đe dọa tiềm ẩn nào.

CISA cảnh báo về các lỗ hổng của Sophos và Trend Micro

Tiết lộ được đưa ra khi cả hai công ty bảo mật Sophos và SonicWall đã phát hành các bản vá dành cho các thiết bị tường lửa của họ để giải quyết các lỗi nghiêm trọng (CVE-2022-1040 và CVE-2022-22274), có thể cho phép tin tặc từ xa thực thi mã tùy ý trên các hệ thống bị ảnh hưởng.

Lỗ hổng nghiêm trọng của tường lửa Sophos đã được phát hiện trong các cuộc tấn công vào một số tổ chức ở Nam Á, Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cho biết họ đã thêm bổ sung lỗ hổng này vào “Danh mục các lỗ hổng bị khai thác đã biết”.

Cũng được thêm vào danh sách trên là lỗ hổng tải tệp tùy ý (CVE-2022-26871 điểm CVSS 8,6) trong sản phẩm Apex Central của Trend Micro có thể cho phép tin tặc chưa được xác thực tải lên tệp tùy ý, dẫn đến thực thi mã từ xa.

Đinh Hồng Đạt

10:00 | 27/05/2022

16:00 | 21/02/2022

14:00 | 26/04/2022

09:00 | 25/05/2022

23:00 | 02/09/2022

08:00 | 24/02/2022

10:00 | 01/06/2023

09:00 | 09/08/2022

17:00 | 20/06/2022

20:00 | 13/03/2022

15:00 | 11/04/2024

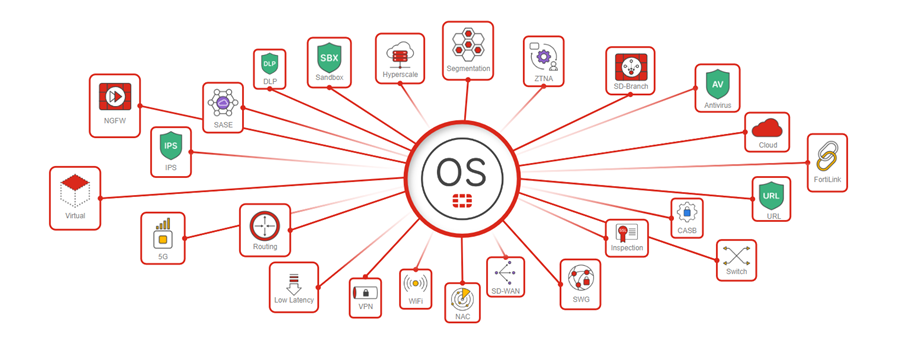

Vừa qua, phiên bản mới nhất của FortiOS được công bố. Đây là hệ điều hành duy nhất hội tụ liền mạch mạng và bảo mật, cùng với các bản cập nhật Fortinet Security Fabric mang đến những tính năng AI tạo sinh thế hệ mới, khả năng bảo vệ dữ liệu, quản lý dịch vụ và tác nhân hợp nhất.

13:00 | 05/04/2024

Các nhà phát triển ví tiền điện tử Leather cảnh báo về một ứng dụng giả mạo trên Apple App Store. Nguyên nhân bởi nhiều người dùng đã báo cáo rằng họ bị mất tiền sau khi nhập chuỗi bí mật vào ví Leather giả.

10:00 | 06/12/2023

Mặc dù Android là hệ điều hành phổ biến hiện nay, thế nhưng vẫn có một số tính năng có thể khiến điện thoại thông minh hoặc máy tính bảng của người dùng Android có nguy cơ bị lây nhiễm nghiêm trọng. Bài viết này đề cập đến ba tính năng trên Android có thể bị tin tặc khai thác khiến thiết bị dễ bị phần mềm độc hại tấn công, đồng thời đưa ra biện pháp giảm thiểu khi sử dụng chúng.

10:00 | 21/11/2023

Ngày 15/11, Microsoft công bố ra mắt bộ đôi chip điện toán thiết kế tùy chỉnh (Maia và Cobalt) dành cho AI, trong bối cảnh các công ty công nghệ lớn chạy đua tự phát triển chip nhằm giảm chi phí và tự chủ công nghệ lõi.

Theo báo cáo của Financial Times, Google đang phát triển các tính năng nâng cao hỗ trợ bởi trí tuệ nhân tạo (AI) trong dịch vụ tìm kiếm của hãng. Tuy nhiên, để trải nghiệm tính năng này, người dùng sẽ phải trả thêm một khoản phí.

09:00 | 19/04/2024